Przez lata kradli czas serwerów, zarabiając miliony. Kompromitacja linuxowych adminów

Złośliwe oprogramowanie o nazwie perfctl powstało w jednym prostym celu. Ma podczepiać się pod linuxowe serwery i dyskretnie konsumować ich moc obliczeniową - by kopać kryptowaluty. Malware nie okazał się przy tym przesadnie wymyślny, a i tak umknął uwadze administratorów, przekonanych o bezpieczeństwie Linuxa.

Perfectl został wykryty po wielu latach przez specjalistów z Aqua Nautilus. Eksperci szacują, że malware grasuje po serwerach od co najmniej trzech lat. Z ich badań wynika też, że próbował się rozmnożyć przynajmniej na kilka milionów linuxowych serwerów, co zakończyło się powodzeniem w co najmniej kilku tysiącach przypadków.

Głównym zadaniem perfectl jest kradzież mocy obliczeniowej serwera. Zainfekowane maszyny poświęcają część energii i czasu pracy nie na zlecone przez ich właścicieli zadania, a na kopanie kryptowaluty Monero. Malware może też być wykorzystany do innych celów, choć wygląda na to, że nikt jeszcze go do nich nie wykorzystał.

To też jest ważne:

Perfctl wykorzystuje usterki w starych wersjach oprogramowania i błędy w plikach konfiguracyjnych systemów. To ostatnie trudno uznać za problem Linuxa, zawiódł czynnik ludzki

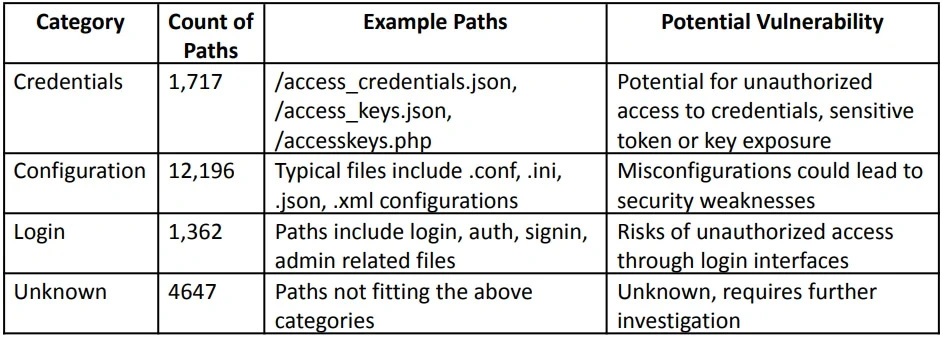

Powyższa tabela od Aqua Nautilus to ilustracja jednego z wektoru ataków perfctl. Malware poszukuje publicznie dostępnych, niechronionych dostatecznie plików na serwerach, które zawierają informacje o poświadczeniach użytkowników. I niestety je znajduje.

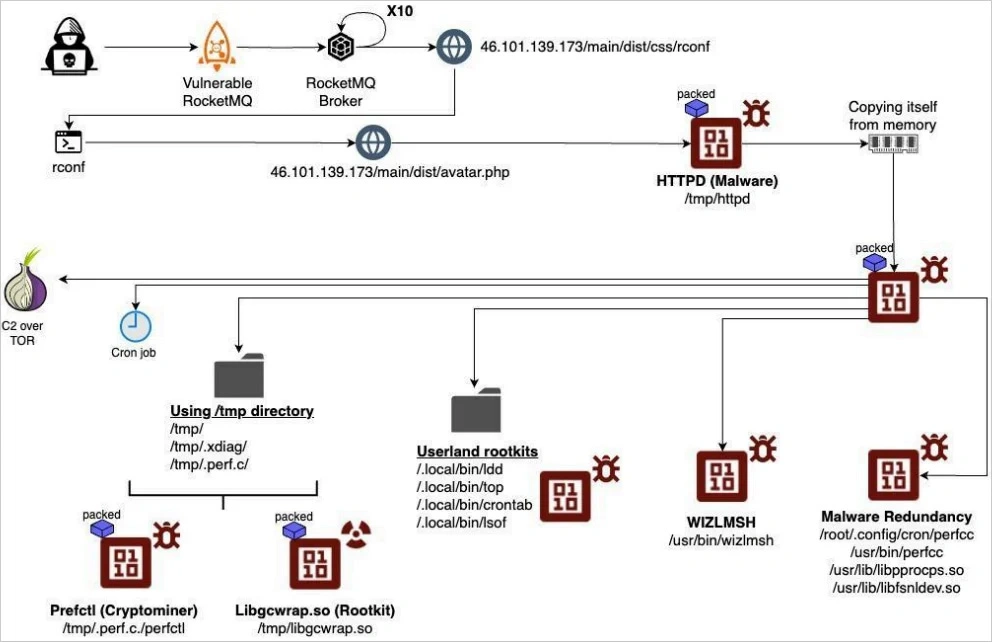

Oprócz tego perctl wykorzystuje też luki w starszych wersjach Apache RocketMQ i modułu Polkit w serwerach linuxowych. Jeżeli uda się przełamać zabezpieczenia, malware ukrywa się pod nazwą sh, imitując tym samym typowe linuxowe skrypty by umknąć uwadze administratorów. Infekuje mechanizmy uwierzytelniania użytkownika, by w kolejnym kroku dopisać się do systemowych narzędzi ldd, top, crontab i lsof, tym samym tworząc rootkita. W końcu nawiązuje połączenie z siecią TOR by przekazywać wykopane za pośrednictwem XMRIG Monero.

Ktoś mógłby zapytać jak to jest możliwe, skoro niemal każdy powinien zauważyć znacznie zwiększone zużycie zasobów serwera. Sęk w tym, że twórcy perctl zastosowali bardzo prosty, psychologiczny wręcz trik. Jak tylko użytkownik loguje się do systemu, praca koparki jest wstrzymywana. Gdy ten się wyloguje, natychmiast jest wznawiana.

Niestety jedyną metodą na pozbycie się szkodnika będzie całkowite przywrócenie systemu. Dodatkowo Aqua Nautilus ostrzega, że najwyższa pora załatać stare i dziurawe oprogramowanie na serwerach. Na niektóre luki bezpieczeństwa nawet najlepszy admin nic nie poradzi.