Poważna usterka w układach AMD Ryzen. Zadbaj o aktualizację

Podatność oznaczona jako CVE-2025-2884 dotyka szerokiej gamy procesorów, od Ryzenów 7000 po najnowsze z serii 9000. Ewidentnie nawet najbardziej zaawansowane zabezpieczenia sprzętowe nie są nieomylne.

Trusted Computing Group (TCG), czyli organizacja odpowiedzialna za standardy TPM, odkryła lukę w funkcji CryptHmacSign(), która jest sercem mechanizmu uwierzytelniania opartego na kodach HMAC. Problem polega na nieprawidłowej walidacji skrótu wiadomości, co prowadzi do sytuacji tzw. out-of-bounds read - innymi słowy, system może odczytać dane spoza przeznaczonego dla niego obszaru pamięci.

Dla wielu z was zapewne brzmi to znajomo - to klasyczny przykład błędu zarządzania pamięcią, który trapi oprogramowanie od dekad. Ironią losu jest fakt, że TPM i Pluton zostały zaprojektowane właśnie po to, aby zabezpieczyć nas przed tego typu atakami, a teraz same stały się ich celem.

Czytaj też:

Szczegóły techniczne usterki

Luka CVE-2025-2884 otrzymała ocenę CVSS na poziomie 6.6, co oznacza średnie zagrożenie. Niepokoić może jednak fakt, że wykorzystanie tej usterki nie wymaga uprawnień administratora - wystarczą standardowe uprawnienia użytkownika. Atakujący może potencjalnie odczytać do 65 535 bajtów danych poza wyznaczonym buforem, co może prowadzić do wycieku poufnych informacji lub zakłócenia działania modułu TPM.

Lista procesorów dotkniętych problemem jest imponująco długa i obejmuje praktycznie wszystkie nowoczesne układy AMD.

Procesory konsumenckie:

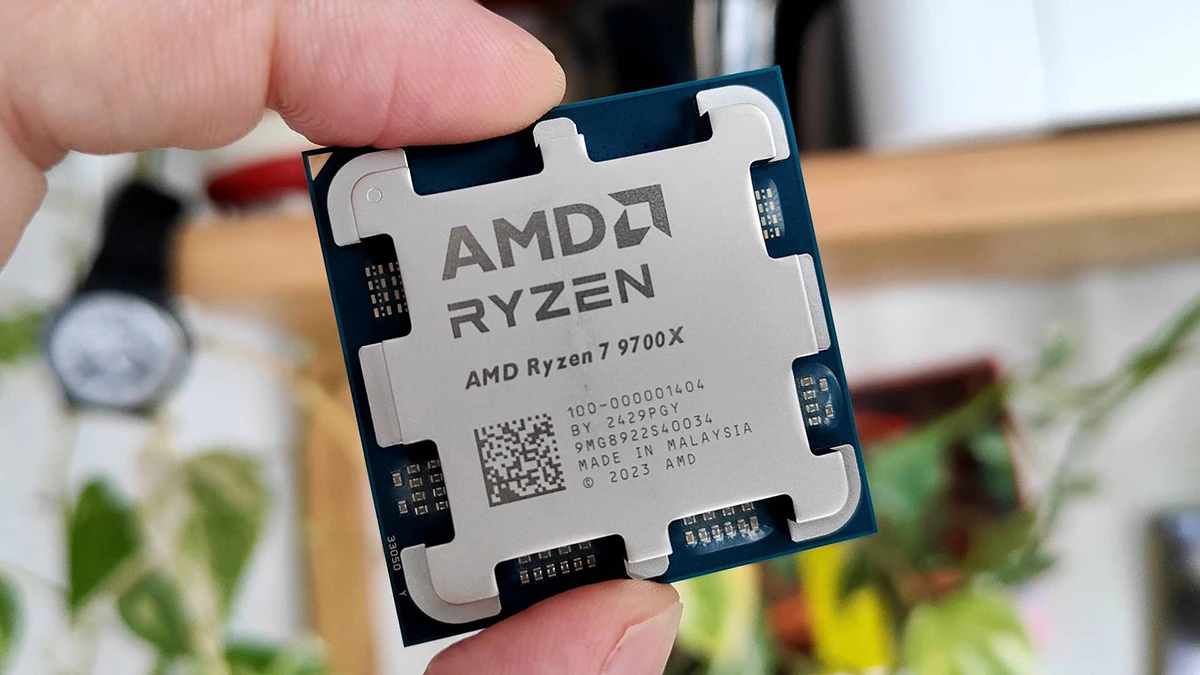

- AMD Ryzen 7000 (Raphael) - procesory desktopowe AM5;

- AMD Ryzen 8000 (Phoenix/Hawk Point) - układy mobilne i desktopowe;

- AMD Ryzen 9000 (Granite Ridge) - najnowsza generacja desktopowa;

- AMD Ryzen AI 300 (Strix Point) - najnowsze układy mobilne z NPU.

Procesory HEDT i workstation:

- Threadripper 7000 (Storm Peak)

- Threadripper PRO 7000 WX

Problem dotyczy zarówno tradycyjnego TPM implementowanego w AMD Secure Processor (ASP fTPM), jak i nowszego rozwiązania Microsoft Pluton. Pluton miał być ewolucją TPM, oferując jeszcze lepsze zabezpieczenia dzięki integracji bezpośrednio w procesorze.

AGESA Combo PI 1.2.0.3e na ratunek

AMD zareagowało szybko, wydając aktualizację firmware AGESA (AMD Generic Encapsulated Software Architecture) w wersji Combo PI 1.2.0.3e. Ta aktualizacja nie tylko łata lukę bezpieczeństwa, ale także wprowadza kilka interesujących ulepszeń dla platformy AM5.

Producenci płyt głównych, w tym Asus i MSI, już rozpoczęli dystrybucję nowych wersji BIOS-u opartych na AGESA 1.2.0.3e. Jednak użytkownicy powinni być świadomi jednej istotnej kwestii - ta aktualizacja jest nieodwracalna. Asus oficjalnie potwierdził, że ze względu na charakter tej aktualizacji nie będzie możliwości powrotu do starszej wersji firmware’u.

AMD zasługuje na uznanie za szybką reakcję i kompleksową aktualizację, która nie tylko łata lukę, ale także wprowadza funkcjonalne ulepszenia. Dla branży układów scalonych ten incydent stanowi kolejny dowód na to, że nawet najbardziej zaawansowane zabezpieczenia wymagają ciągłego monitoringu i aktualizacji. Takie przypadki pokazują wartość transparentnej komunikacji między producentami a użytkownikami.

Choć CVE-2025-2884 brzmi groźnie, szybka reakcja AMD i dostępność poprawki oznaczają, że użytkownicy mogą spokojnie korzystać ze swoich systemów - pod warunkiem że nie zapomnieli o tej jednej, kluczowej aktualizacji BIOS-u.