Przez cztery lata podsłuchiwali ważne osoby. Luka była w większości urządzeń Apple

Niedawno odkryte włamanie jest już określane jako jeden z najbardziej wysublimowanych i wymagających szczególnej wiedzy ataków hakerskich w historii. Ktokolwiek jest odpowiedzialny za exploit Triangulation, pozyskał szczególną wiedzę na temat układów scalonych firmy Apple.

Redakcja Ars Technica informuje o niezwykłym odkryciu, jakiego udało się dokonać przy współudziale rosyjskiej firmy Kaspersky Lab. Ta odkryła, że liczni jej pracownicy byli celem nieznanego wcześniej ataku, pozwalającego na wykorzystanie telefonów iPhone jako urządzeń podsłuchowych. Jak się okazało znacznie później, po długim czasie intensywnych badań, za podatność na atak nie jest odpowiedzialna żadna usterka w systemie operacyjnym iPhone’a. A właściwie to nie do końca.

Według ustaleń Kaspersky Lab, hakerzy wykorzystywali usterkę nie tylko by szpiegować tę firmę, ale też by podsłuchiwać ważne osoby przebywające w Rosji na misjach dyplomatycznych. Lista zainfekowanych urządzeń VIP-ów to, według ustaleń Kaspersky Lab, tysiące urządzeń. Co gorsza, jedyne co musiało się wydarzyć, by dane urządzenie zostało zainfekowane, to odebranie specjalnie spreparowanej wiadomości przez komunikator iMessage. Użytkownik nie musi nawet w nic klikać.

Po zainfekowaniu atakujący zyskiwał pełną kontrolę nad urządzeniem Apple’a. Mógł nagrywać i wysyłać nagrania z mikrofonu, miał dostęp do aparatu i galerii zdjęć i glokalizacji. Rzeczona kontrola jest jednak tracona w momencie, gdy użytkownik wyłączy i ponownie włączy urządzenie. Wówczas trzeba wysłać kolejną spreparowaną wiadomość, by odzyskać nieuprawnioną kontrolę nad sprzętem.

Zadbaj o swoje dane. I nie przegap tych tekstów:

Usterkę nazwano Triangulation. Zamieniała iPhone’a w doskonały podsłuch.

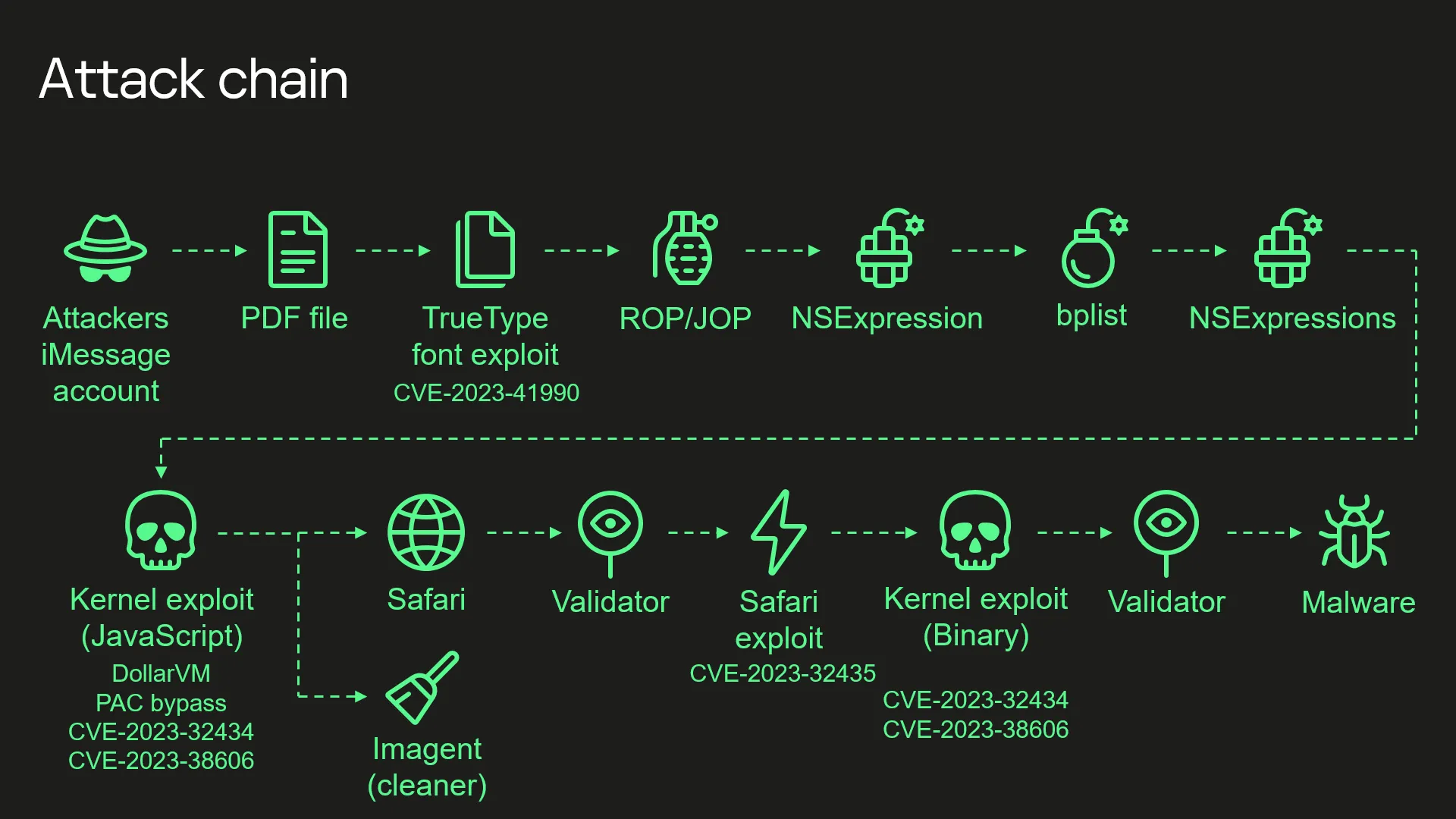

Włamanie wykorzystywało aż cztery usterki, które już zostały załatane przez Apple’a we wszystkich objętych obsługą serwisową urządzeniach. Warto nadmienić, że na atak podatne były nie tylko iPhone’y, ale też komputery Mac, iPady czy nawet iPody, Apple TV czy Apple Watche. Usterkę udało się skutecznie załatać programowo, ale ta wynika z problemu bezpośrednio w układach scalonych Apple Silicon.

Pierwszym i być może najistotniejszym problemem jest to, że możliwe jest pominięcie sprzętowej funkcji ochrony pamięci urządzenia. Systemy Apple’a w teorii oferują szczególną formę zabezpieczeń, która chroni system przed zdalnym wstrzykiwaniem szkodliwych instrukcji nawet gdy atakujący przejmie kontrolę nad przestrzenią adresową pamięci przypisanej do jądra systemu. To bardzo skuteczny mechanizm, który - jak się okazuje – można... wyłączyć. Jak się okazuje, procesory Apple Silicon mają nieudokumentowaną, nikomu wcześniej nieznaną funkcję. No poza wybranymi osobami zatrudnionymi w Apple’u bądź w firmie Arm, która współodpowiada za projekt procesora.

Konkretniej, chodzi o adresowanie pamięci i sprzętowe rejestry (MMIO) towarzyszących procesorowi na płycie głównej modułów. Układ ma interfejsy do interakcji z portem USB, układem graficznym i pozostałymi istotnymi dla jednostki centralnej układami. Okazuje się jednak, że Apple Silicon ma też ścieżkę dostępu do wspomnianego wyżej sprzętowego modułu ochrony. Nie tylko nie jest ona udokumentowana oficjalnie, to na dodatek bardzo trudno odkryć ją metodą inżynierii wstecznej - układ nawet przy niskopoziomowej analizie nie deklaruje dostępności takiego interfejsu.

Włamywacz, mogąc wyłączyć rzeczoną funkcję, mógł zacząć pracować nad przełamaniem pozostałych zabezpieczeń urządzeń Apple’a. Jak wynika ze śledztwa, atak Triangulation po wyłączeniu zabezpieczeń polega na wykorzystaniu błędu w jaki systemy Apple’a obsługują fonty TrueType, następnie błędu w XNU (mechanizmie zabezpieczającym pamięć jądra systemu) i błąd w przeglądarce Safari.

Użytkownicy urządzeń Apple’a nie muszą podejmować żadnych działań (chyba że przez długi czas odrzucali powiadomienia o dostępnej aktualizacji - systemy iOS 16.2 i nowsze nie są już podatne na atak Triangulation, zaś 16.6 i nowsze na żadną ze wskazanych wyżej podatności. Mając na uwadze powyższe i to, że wystarczy ponowne uruchomienie iPhone’a by pozbyć się podsłuchu, nikt już nie musi się rzeczonej podatności obawiać.

Teorii spiskowych jednak wyłącznie przybywa. Sam Kaspersky Lab podkreśla, że jego wiedza o wykorzystaniu tej usterki jest niekompletna i istnieje prawdopodobieństwo, że była też wykorzystywana nie tylko jako podsłuch dla pracujących w Rosji dyplomatów w przeciągu ostatnich czterech lat. Nie jest też jasne czy Apple wiedział o ukrytej funkcji Apple Silicon - firma do tej pory nie udzieliła jeszcze komentarza największym angojęzycznym mediom, więc my już nie próbowaliśmy pytać.