Bezpieczny smartfon: Wirusy na telefonach? Zaczęło się już w 2004 roku i jest coraz gorzej

Jeszcze kilka lat temu wirusy na telefony komórkowe wydawały się wymysłem umysłu człowieka zbyt pochłoniętego technologią, dziś jednak są realnym zagrożeniem. Jak nam grożą i gdzie je możemy spotkać? Jak się przed nimi bronić? Na te i wiele innych pytań odpowiedzi udzielimy w tekstach z cyklu „Bezpieczny smartfon”.

Zanim jednak dowiemy się, jak atakują nas wirusy i jak się przed nimi chronić, powiemy kilka słów o ich historii, która choć liczy dopiero dekadę, to już jest bardzo ciekawa. Oczywiście zebranie tych informacji samodzielnie byłoby wyjątkowo trudne, dlatego o pomoc poprosiłem Zespół FortiGuard Labs firmy Fortinet, który sięgnął do danych z poprzednich lat i pokazał, jak wygląda historia mobilnych wirusów.

Zobacz koniecznie:

Wybór ten był nieprzypadkowy, ponieważ firma ta na co dzień zajmuje się szkodliwym oprogramowaniem i każdego dnia wykrywa ponad 1300 nowych szkodliwych aplikacji. To ogromna liczba, która pokazuje, że wirusy na urządzenia mobilne z miejskiej legendy stały się prawdziwym zagrożeniem, którego należy się wystrzegać.

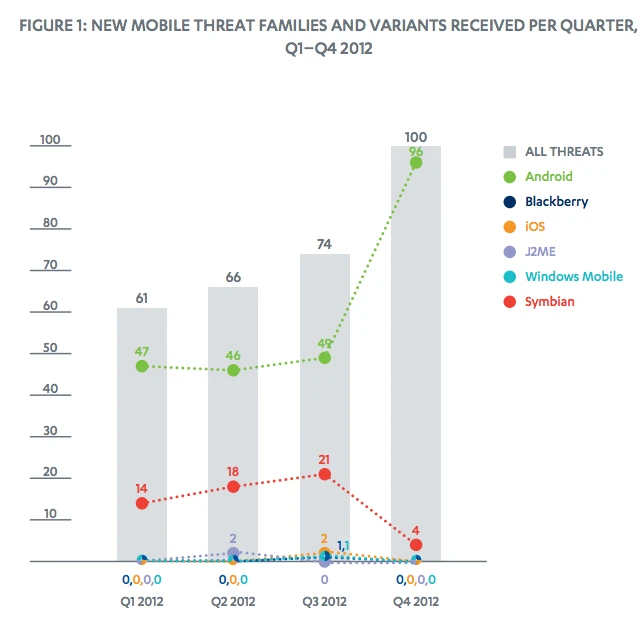

Obecnie znanych jest ponad 400 000 robaków atakujących system Android. Należą one do ponad 300 różnych rodzin.

Bardzo ważna jest pewna bardzo ważna tendencja. Otóż ewolucja szkodliwego oprogramowania (czyli malware) na urządzenia mobilne odbywa się znacznie szybciej niż jego odpowiedników atakujących komputery PC. Wynika to z kilku czynników. Pierwszy z nich to popularność smartfonów. Inteligentny telefon posiada już niemal każdy potencjalny zainteresowany żyjący w cywilizowanym świecie.

Drugi to fakt, że smartfony i tablety wbrew pozorom nie służą tylko do konsumpcji treści, ale również zarządzania domowym budżetem i wykonywania różnego rodzaju transakcji bezgotówkowych, takich jak przelewy, płatności za pomocą układów zbliżeniowych. Trzeci i ostatni to liczba zainstalowanych w nich podzespołów umożliwiających śledzenia nas. Geolokalizacja, mikrofony, wbudowany odbiornik GPS i kamery – wszystko to otwiera szerokie możliwości szpiegowania użytkowników.

Z powodu tak dużych możliwości tych urządzeń, mobilne oprogramowanie malware ewoluowało, tym samym dostarczając wielu mało legalnych sposobów zarabiania pieniędzy. W ciągu dziesięciu lat swojego istnienia szkodliwe oprogramowanie mobilne zdążyło już kilka razy całkowicie zmienić swój charakter. W jaki sposób? Tego dowiecie się z poniższego tekstu.

Rok 2004: Pierwszy mobilny wirus

Pierwszym na świecie pełnoprawnym wirusem na telefon komórkowy był Cabir, który infekował telefony Nokia z serii 60, do których należały między innymi popularny model 7650 oraz konsola do gier N-Gage. Efekt jego działania nie był zbyt szkodliwy. Powodował on jedynie wyświetlanie się tekstu “Caribe” na ekranie zainfekowanego urządzenia.

Zasięg jego działania był dosyć ograniczony. Jako że mobilny dostęp do Internetu był wówczas zaledwie pieśnią przyszłości, wirus rozprzestrzeniał się wyłącznie za pomocą łączności Bluetooth na znajdujące się w pobliżu urządzenia obsługujące ją, takie jak telefony, drukarki, konsole do gier. Według ekspertów robak ten został zaprojektowany przez grupę hakerów zwaną “29A” jedynie w celu sprawdzenia koncepcji ataku na telefony komórkowe. Wskazuje na to jego duża skuteczność połączona z małą szkodliwością.

Rok 2005: Wirusy w MMS-ach

Drugim popularnym wirusem był wykryty w 2005 roku Commwarrior, którego zasięg działania był znacznie większy. Było to możliwe, ponieważ rozsyłał się nie tylko za pośrednictwem technologii Bluetooth, lecz także za pomocą wiadomości multimedialnych MMS. Po zainfekowaniu urządzenia uzyskiwał on dostęp do pliku kontaktów i automatycznie rozsyłał się do wszystkich znajdujących się tam odbiorców. Było to dosyć dotkliwe działanie, ponieważ wiadomości MMS nie należały wówczas do najtańszych, a ofiara wirusa i tak musiała za nie płacić.

Wskutek działania Commwarriora niektórzy operatorzy zauważyli wzrost ruchu w sieci nawet o 3,5%. Ostatecznie historia zakończyła się dobrze, ponieważ operatorzy komórkowi zdecydowali się pokryć szkody spowodowane przez to oprogramowanie. Podejrzewa się, że także ten wirus był eksperymentem, ponieważ cyberprzestępcy nie zarobili na nim absolutnie nic. Głównym celem działania robaka CommWarrior było bowiem jak najszybsze rozprzestrzenianie się, a nie przynoszenie dochodów.

Wirus ten atakował przede wszystkim najpopularniejszą wówczas platformę Symbian 60 i został wykryty w ponad 18 krajach Europy, Azji oraz Ameryki Północnej. Liczba zainfekowanych urządzeń mobilnych wyniosła 115 000, a liczba MMS-ów wysłanych bez wiedzy użytkowników przekroczyła 450 000. Był to pierwszy wirus, który udowodnił, że mobilny wirus może rozprzestrzeniać się tak szybko jak jego odpowiednik stworzony z myślą o komputerach osobistych.

Rok 2006: Wirusy zaczynają na siebie zarabiać

Kolejnym stworzonym z myślą o telefonach komórkowych robakiem był koń trojański o nazwie RedBrowser, który był znacznie doskonalszy od swoich poprzedników. Przede wszystkim to szkodliwe oprogramowanie infekowało telefon za pośrednictwem platformy Java 2 Micro Edition (J2ME), która była powszechnie obsługiwana przez dużą liczbę różnego rodzaju urządzeń. Dzięki temu cyberprzestępcy mogli atakować znacznie szerszą grupę użytkowników niezależnie od producenta telefonu czy zastosowanego systemu operacyjnego. Koń trojański był zamaskowany jako aplikacja ułatwiająca korzystanie ze stron internetowych działających na bazie protokołu WAP (Wireless Application Protocol).

Po drugie – i jest to chyba najważniejsza różnica – RedBrowser został specjalnie zaprojektowany do wykorzystania usługi SMS o podwyższonych opłatach. Właściciel telefonu zazwyczaj był obciążany kwotą ok. 5 dolarów za każdy SMS – oznaczało to kolejny krok na drodze ku wykorzystaniu oprogramowania malware na urządzenia mobilne jako metody pozyskiwania pieniędzy. Oprogramowanie to było kamieniem milowym w historii mobilnych wirusów, gdyż do tej pory cały świat był przekonany, że malware nie może infekować wielu różnych telefonów komórkowych z różnymi systemami operacyjnymi. RedBrowser zmienił to myślenie raz na zawsze.

Lata 2007-2008: okres przejściowy

W tym czasie nie pojawiły się żadne nowe rodzaje wirusów. Rosła jedynie liczba szkodliwego oprogramowania wysyłającego SMSy Premium bez wiedzy użytkownika telefonu.

Rok 2009: Mobilne botnety

Na początku 2009 roku przez Fortinet został wykryty wirus „Yxes” („Sexy” czytane od tyłu), który znajdował się w aplikacji “Sexy View”. Była ona certyfikowaną aplikacją systemu Symbian, co wynikało z tego, że autorzy mogli sami dawać swoim aplikacjom certyfikaty. Zainfekowany telefon wysyłał książkę adresową do centralnego serwera, ten z kolei rozsyłał do wszystkich odbiorców informację SMS zawierającą adres internetowy rzekomo prowadzący do zdjęć ładnych kobiet. Jeśli ten kliknął w adres internetowy, pobierał wirus i cała zabawa zaczynała się od nowa. Yxes największe żniwo zebrał w Azji, gdzie w 2009 roku zainfekował co najmniej 100 000 urządzeń.

Yxes był bardzo ważnym wirusem z kilku powodów. Po pierwsze, było to pierwsze opakowanie malware atakująe system operacyjny Symbian 9. Oprócz tego był pierwszym programem, który wysyłał SMS-y i uzyskiwał dostęp do Internetu bez wiedzy użytkownika urządzenia. Wyjątkowe ciekawe było, że koń trojański rozprzestrzeniał się samodzielnie i komunikował się ze zdalnym serwerem. Był to zatem pierwszy (choć prymitywny) botnet stworzony z myślą o telefonach komórkowych.

Rok 2010: Z pecetów na komórki

W roku 2010 stało się zorganizowaną działalnością przestępczą na skalę światową. Do tej pory zajmowały się tym przede wszystkim pojedyncze osoby, głównie pasjonaci. W tym samym roku pojawiło się również pierwsze szkodliwe oprogramowanie mobilne wywodzące się z platformy PC. Był to Zitmo (Zeus in the Mobile), pierwsze znane rozszerzenie konia trojańskiego Zeus opracowanego na platformę PC w celu kradzieży pieniędzy z kont bankowych. Współpracując ze stacjonarnym Zeusem, Zitmo pozwalał na obejście zabezpieczenia transakcji bankowych online, opartego na wiadomościach SMS.

Innym bardzo ważnym szkodliwym oprogramowaniem stworzonym w tym roku był wirus Geinimi, czyli pierwsza aplikacja malware na platformę Android. Powodowała ona, że zainfekowany telefon stawał się częścią mobilnego botnetu. Po zainstalowaniu aplikacja komunikowała się ze zdalnym serwerem i przejmowała pełną kontrolę nad urządzeniem. Tym samym mogła nie tylko rozsyłać SMSy Premium, ale też instalować kolejne szkodliwe aplikacje na telefonach. Z tego typu oprogramowania bardzo szybko zaczęli korzystać zorganizowane grupy cyberprzestępcze.

Rok 2011: Android na celowniku

W roku 2011 roku pojawiło się jeszcze więcej wirusów stworzonych z myślą o Androidzie. Jednym z nich był DroidKungFu, który do tej pory uważany jest za jeden z najbardziej zaawansowanych technologicznie wirusów. Wykorzystując luki w zabezpieczeniach telefonu, wirus przydzielał sobie rolę administratora systemu i przejmował całkowitą kontrolę nad telefonem, który od tej chwili wykonuje polecenia odbierane z serwera. Wirus ten potrafił także uniknąć wykrycia przez oprogramowanie antywirusowe.

Wówczas pojawiło się także szkodliwe oprogramowanie Plankton, nadal zaliczane do najbardziej rozpowszechnionych na urządzeniach z systemem operacyjnym Google. Plankton występuje nawet w dużej liczbie aplikacji dostępnych w sklepie Google Play. Jest to klasyczny adware - pobiera niepożądane reklamy, zmienia stronę startową przeglądarki mobilnej bądź dodaje nowe skróty i zakładki. Plankton to jeden najbardziej rozpowszechnionych wirusów we wszystkich kategoriach, dorównując pod tym względem najpopularniejszym wirusom na platformę PC. Zainfekował on już 5 milionów urządzeń.

Rok 2013: Coraz sprytniejsze wirusy

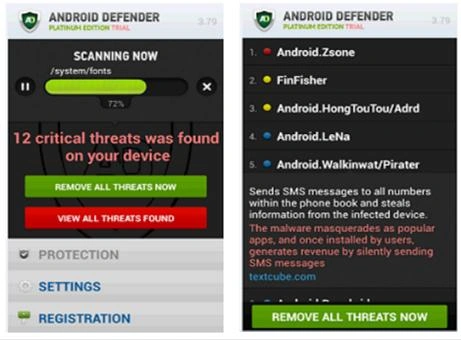

W roku 2013 pojawił się wirus FakeDefend – pierwsze oprogramowanie typu ransomware na telefony z systemem Android. Jest to koń trojański, który ukrywa się pod przykrywką programu antywirusowego i działa analogicznie jak odpowiedniki na platformie PC, czyli blokuje urządzenie i żąda od ofiary zapłacenia okupu (w tym przypadku w formie wygórowanej opłaty “abonamentowej”) w zamian za umożliwienie odzyskania zawartości urządzenia. Zresztą zapłacenie okupu nie przynosi żadnych rezultatów i ostatecznie jedynym sposobem odzyskania funkcjonalności urządzenia jest przywrócenie ustawień fabrycznych.

W 2013 roku pojawił się także Chuli, pierwszy atak APT wykorzystujący oprogramowanie malware na platformę Android. Konto e-mail aktywisty uczestniczącego w Światowej Konferencji Uyghur, która miała miejsce w Genewie w dniach 11-13 marca 2013 roku, zostało wykorzystane do zaatakowania kont innych tybetańskich aktywistów i obrońców praw człowieka.

Z zainfekowanego konta zostały rozesłane wiadomości e-mail, które w załączniku zawierały kopię robaka Chuli.Zbierał on następnie takie dane jak przychodzące SMS-y, dane kontaktowe przechowywane na karcie SIM i w telefonie oraz informacje o położeniu, a także rejestrował rozmowy telefoniczne ofiar. Wszystkie te informacje były wysyłane do zdalnego serwera i mogły być wykorzystane przez innych do niecnych celów.

Co będzie dalej?

Z całą pewnością nie zmieni się zbyt wiele, a wirusy będą nadal istnieć i będzie ich coraz więcej. Mimo to nie jesteśmy jednak skazani na korzystanie złośliwego oprogramowania. W kolejnej części cyklu, która pojawi się w przyszłym tygodniu, wyjaśnię jakie urządzenia są atakowane najczęściej i jaki smartfon lub tablet powinniśmy wybrać, by uniknąć jak największej liczby zagrożeń.

Zdjęcia Mobile banking, hacker Full collection of icons like that is in my portfolio pochodzą z serwisu Shutterstock.