Znaleźli sposób, żeby zmienić dowolne urządzenie w lokalizator. Apple ma do załatania niezłą lukę

Wygląda na to, że sieć Znajdź, pomagająca odnaleźć zagubione przedmioty użytkownikom sprzętów Apple'a, ma pewne dziury w zabezpieczeniach. Takie, które dotyczą nie tylko ich, ale też… użytkowników telefonów z Androidem.

Eksperci ds. bezpieczeństwa ze Stanów Zjednoczonych odkryli poważną lukę w sieci Znajdź od Apple'a, która pozwala zamienić hakerom praktycznie każde urządzenie z modułem Bluetooth - telefon, a nawet laptop - w fałszywy lokalizator AirTag. Taki, który może służyć do namierzenia i szpiegowania potencjalnych ofiar. To niebezpieczna luka, która mimo zgłoszeń do Apple’a do dzisiaj nie została naprawiona.

Mogą zamienić dowolne urządzenie Bluetooth w lokalizator śledzący

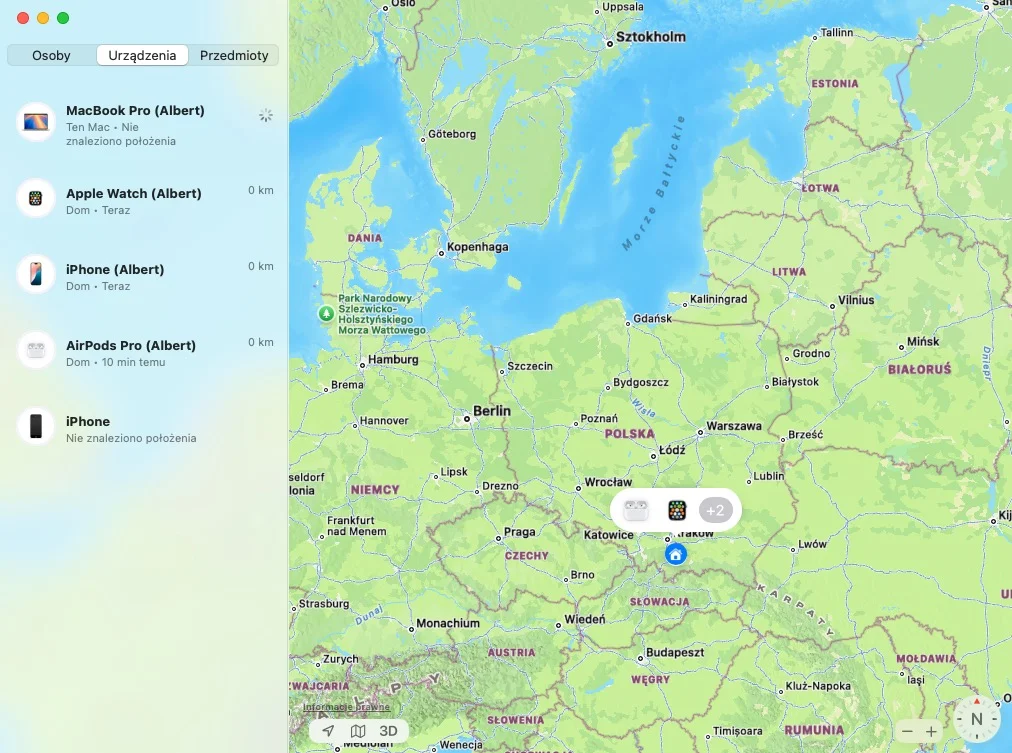

Jeśli nie wiecie, jak działa sieć Znajdź (Find My), to przychodzę z tłumaczeniem. Wiele osób myśli, że rozwiązanie bazuje na technologii GPS, ale prawda jest nieco inna, ponieważ Apple pozwala lokalizować użytkownikom swoje urządzenia za sprawą łączności Bluetooth. Działa to w taki sposób, że lokalizatory oraz inne sprzęty zgodne z siecią komunikują się z urządzeniami takimi jak smartfony i laptopy Apple’a w celu określenia lokalizacji.

Czyli jeśli np. zostawimy plecak z lokalizatorem w parku, a nieopodal zguby będzie przechodziła osoba z iPhone'em, to za pomocą jej telefonu na serwerach Apple’a pojawi się informacja o lokalizacji. Ważne jest to, że do sieci Find My można tylko dodać zgodne urządzenia, takie jak sprzęty Apple’a czy lokalizatory firm trzecich.

Natomiast luka w zabezpieczeniach sieci Znajdź sprawia, że właściwie każde urządzenie można zamienić w taki lokalizator. Badacze cyberbezpieczeństwa opracowali metodę, która wykorzystuje ogromną liczbę kart graficznych do łamania kryptograficznych zabezpieczeń chroniących lokalizatory Find My przed zmianą adresu Bluetooth.

W omawianej metodzie za pomocą dużej mocy obliczeniowej tworzony jest klucz, który omija kontrole bezpieczeństwa sieci Apple’a i pozwala sprawić, że praktycznie każde urządzenie z Bluetooth będzie traktowane przez sieć Znajdź jako lokalizator AirTag. Sposób ma mieć bardzo wysoką skuteczność na poziomie 90 proc. Jeśli sieć zostanie oszukana, to urządzenia Bluetooth wysyłają sygnały do pobliskich urządzeń Apple'a, a haker zobaczy lokalizację takich sprzętów z poziomu swojego iPhone’a, czy nawet innego dowolnego urządzenia, z którego może zalogować się na konto Apple’a.

Badacze cyberbezpieczeństwa we wpisie na blogu opisali, w jaki sposób używali luki w zabezpieczeniach. Według nich metoda ma umożliwiać śledzenie konsol do gier, a nawet laptopów zamkniętych w plecaku osób poruszających się na rowerze, co pozwala na określenie lokalizacji z dokładnością ok. 3 metrów.

Chociaż włamanie do inteligentnego zamka jest przerażające, to staje się o wiele bardziej przerażające, jeśli atakujący zna również jego lokalizację. Dzięki wprowadzonej przez nas metodzie atakujący może to osiągnąć. - powiedział jeden z badaczy

Apple wie o problemie, ale nic robi

Ciekawe jest to, że problem miał zostać zgłoszony do Apple’a już w lipcu 2024 roku, kiedy to specjaliści ds. cyberbezpieczeństwa zalecili Apple'owi wprowadzenie aktualizacji, która lepiej weryfikowałyby urządzenia Bluetooth. Firma potwierdziła, że zna problem, ale luka jeszcze nie została naprawiona. I nie powiedziano, kiedy to nastąpi.

Badacze podkreślają, że naprawa tej luki może zająć lata, ponieważ nawet jeśli Apple wprowadzi odpowiednią aktualizację, to urządzenia, które wcześniej zostały dodane do sieci Znajdź, wciąż tam pozostaną. Przeciętny użytkownik niezbyt często wymienia sprzęt typu telefon, laptop czy konsola. Oczywiście wykonanie takiego ataku wymaga odpowiedniego sprzętu i wiedzy, a więc typowy oszust rozsyłający phishingowe SMS-y raczej z niego nie skorzysta, ale i tak pozostaje pewien stopień niebezpieczeństwa. Osoby, które odkryły tę metodę, radzą, aby nie dawać niepotrzebnego dostępu do modułu Bluetooth wszystkim aplikacjom oraz aby aktualizować swoje sprzęty na bieżąco.

Więcej o cyberbezpieczeństwie przeczytasz na Spider's Web: