Jak zadbać o bezpieczeństwo w IT w czasach permanentnej pracy zdalnej?

Praca zdalna w czasach pandemii to ogromne wyzwanie z perspektywy bezpieczeństwa. Każdy z nas powinien zadbać o ochronę wrażliwych danych, wideokonferencji i plików dzielonych z innymi użytkownikami. Odpowiedzialność spoczywa również na administratorach firmowej sieci, którzy powinni nie tylko korzystać z najnowszych technologii, ale również edukować użytkowników.

IT przenika dziś praktycznie każdy element naszego życia. Teraz jeszcze bardziej niż kiedyś. Dlatego jak na dłoni dostrzegamy konieczność kształcenia cyfrowych kompetencji i przykładania większej uwagi do bezpieczeństwa w sieci.

Co się bowiem stanie, jeśli tysiącom niewykwalifikowanych ludzi nakażemy korzystanie z oprogramowania do telekonferencji? W taką symulację zabawiliśmy się na początku okresu kwarantanny, kiedy nauczyciele mieli prowadzić zdalne nauczanie. W części przypadków nie skończyło się to dobrze. Brak zabezpieczania spotkań sprawił, że wejść do nich mogły niepowołane osoby. Ba, powstały nawet giełdy z linkami do niezabezpieczonych spotkań, gdzie organizowali się internetowi trolle. Ofiarą padła nawet konferencja CCC. Prezentacja zarządu polskiej firmy nieoczekiwanie przebiegała na publicznym kanale. Oczywiście bez wiedzy samych zaangażowanych, co mogło spowodować straty wizerunkowe.

Dlatego kluczowe jest poznanie zabezpieczeń, jakie możemy stosować w ramach telekonferencji, aby nie paść ofiarą tzw. boombingu.

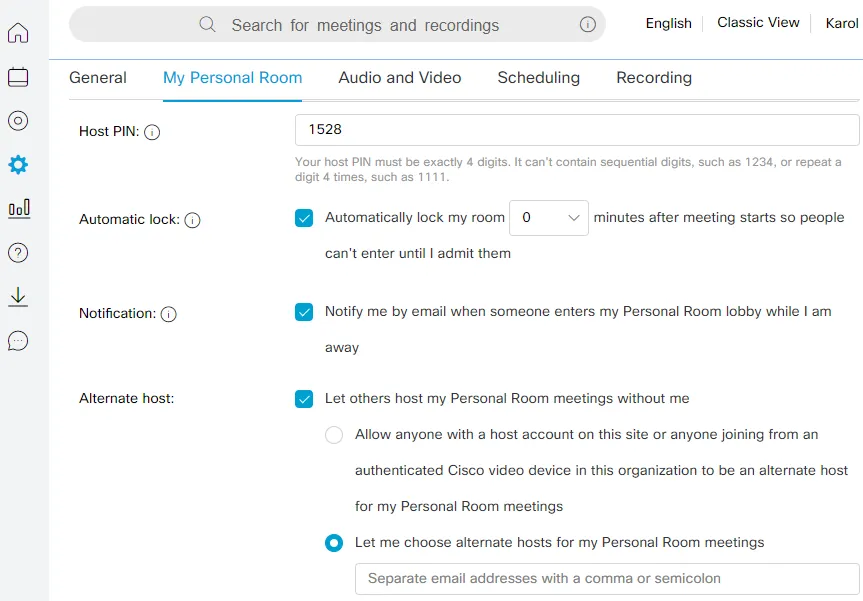

Przyjrzyjmy się zabezpieczeniom aplikacji Webex Meetings.

Już wcześniej przyglądałem się możliwościom ekosystemu Cisco, teraz czas na spojrzenie pod kątem bezpieczeństwa.

Spotkania na Webexie oparte mogą być o pokoje tworzone na konkretne spotkania lub tzw. pokoje prywatne każdego użytkownika, które można wystartować w dowolnym momencie. Można dostosować ich nazwę, link i PIN. To ostatnie wydaje się kluczowe, bo nawet jeśli atakujący pozna nasz link, to raczej nie będzie w stanie zgadnąć hasła, o ile zachowamy odpowiednie środki ostrożności.

Spotkanie można również automatycznie zamknąć 5, 10 lub 15 minut po jego rozpoczęciu. Wówczas będziemy mieli pewność, że nieodpowiednie osoby nie zakłócą naszej rozmowy. Gości możemy zaś weryfikować w lobby i wpuszczać tylko zaproszone osoby.

Możemy również ustawić powiadomienie na wypadek, gdybyśmy zapomnieli, że się z kimś umówiliśmy. Dostaniemy wówczas maila, że ktoś na nas czeka. Jeśli jest to umówione spotkanie, to działająca w tle aplikacja sama wyświetli powiadomienie o nadchodzącej rozmowie.

Na koniec, możemy również wybrać gospodarzy naszego pokoju podczas naszej nieobecności. W środowisku biznesowym mogą to być nasi współpracownicy, którzy przejmą dowodzenie na wypadek naszych problemów z łącznością, a w przypadku nauczania, np. gospodarz klasy, który będzie dbał o porządek, kiedy nauczyciel będzie musiał na chwilę odejść od biurka.

Dodatkowo możemy jeszcze połączyć Webexa z kontami Google czy Microsoftu, dzięki czemu zyskamy możliwość bezpośredniej integracji zaproszenia np. z naszym Outlookiem. Wówczas zaproszenie znajdzie się w stopce maila. Domyślnie będzie ono zawierało również hasło, ale możemy to wyłączyć w ustawieniach, a następnie wysłać hasło innym mailem lub smsem.

Sterowanie listą uczestników w czasie spotkania

Bardzo ważne jest odpowiednie zarządzanie uczestnikami podczas spotkania. Przede wszystkim możemy wyciszyć uczestników lub w skrajnej sytuacji nawet wyprosić. W typowym spotkaniu biurowym każdy ma możliwość prezentowania, ale w sytuacjach na przykład szkolnych to nauczyciel może chcieć mieć wyłączną kontrolę nad prezentowanym materiałem i zablokować możliwość udostępniania ekranu. Narzędzi do moderacji dużo więcej. To gospodarz spotkania decyduje jakie uprawnienia dać uczestnikom spotkania.

Warto zadbać o dzielenie się jedynie właściwymi elementami ekranu. W tym celu lepiej wybrać udostępnienie pojedynczej aplikacji zamiast całego ekranu. Łatwo możemy sobie wyobrazić sytuację, w której przypadkowo minimalizujemy okno przeglądarki lub prezentację i niechcący dzielimy się widokiem na naszą skrzynkę mailową. Tego każdy wolałby raczej uniknąć.

Do dobrej etykiety należy również skorzystanie z wbudowanej w Windowsa funkcji Focus Assist. Pozwala ona wyłączyć wszystkie powiadomienia pojawiające się na ekranie, dzięki czemu nikt nie zobaczy nowych wiadomości w komunikatorach czy przychodzących maili.

Jak zadbać o bezpieczeństwo w firmie bez utraty elastyczności?

Wyzwania spiętrzą się, jeśli pytanie o bezpieczeństwo przeniesiemy na poziom całej firmy pracującej zdalnie. W biurze firmy dokładnie chronią swoje sieci wewnętrzne, urządzenia i zasoby. Tele-praca wprowadza kolejny poziom skomplikowania.

Co wiec może zrobić firma, aby upewnić się, że jej pracownicy są chronieni? Pierwszym elementem jest szyfrowanie. Gdybyśmy korzystali z nieszyfrowanej usługi wideo-konferencji, to nasza rozmowa byłaby podatna na atak man in the middle, czyli podsłuchanie naszej komunikacji. W przypadku szyfrowania end-to-end jest to niemożliwe. Podobną troską powinniśmy otoczyć również przechowywane pliki czy nagrania, co w przypadku Webexa dzieje się automatycznie.

Po drugie, należy zadbać o poprawne wdrożenie ochrony DNS. W skrócie, jest to jeden z fundamentów dzisiejszego internetu, który tłumaczy przeglądarkom nazwy adresów domenowych na adresy IP docelowych serwerów. Właśnie dlatego często jest wektorem ataków hakerskich – aż w 9 na 10 przypadkach. Tymczasem właściwie skonfigurowana ochrona przefiltruje wszystkie niebezpieczne zapytania do i z sieci, zapewniając bezpieczeństwo użytkownikom końcowym.

Firewalle i tunele

Innym fundamentem ochrony jest filtrowanie ruchu internetowego. Taki firewall przepuszczałby jedynie bezpieczne zapytania, a inne zatrzymywał, dzięki czemu komputery i znajdujące się na nich dane nie byłyby podatne na atak. Firewall może występować w dwóch wariantach: sprzętowym lub zwirtualizowanym, kiedy można zainstalować go na serwerze o określonych parametrach sprzętowych.

Innym rodzajem zabezpieczenia jest stworzenie wirtualnej sieci prywatnej, czyli po prostu VPN-a. Wewnątrzfirmową infrastrukturę można skonfigurować w ten sposób, że pracownicy muszą się do niej najpierw podłączyć z sieci domowej, aby dopiero w następnym kroku móc korzystać ze wspólnych plików.

Zadbaj o weryfikację.

No koniec, dwa absolutnie podstawowe elementy: uwierzytelnianie dwuskładnikowe (2FA) i zabezpieczanie haseł. Oba pozwalają nam uniknąć przechwycenia konta przez hakera. W przypadku 2FA zawsze musimy potwierdzić swoją tożsamość za pomocą dodatkowego narzędzia, np. aplikacji w telefonie czy tokenów. Jeśli one nie wpadną z ręce włamywaczy, to możemy spać spokojnie.

Jeśli już przy hasłach jesteśmy, to… ludzie są zwykle słabi w tej kwestii. Podajemy łatwe do przewidzenia i mało skomplikowane hasła, więc o wiele lepiej jest skorzystać z programu, który nie tylko wygeneruje, ale i będzie przechowywał wszystkie niezbędne hasła. Wówczas będzie je o wiele trudniej złamać, a na dodatek będziemy mieli pewność, że każdy serwis używa swojego własnego, oryginalnego i skomplikowanego hasła. My musimy zapamiętać jedno hasło – do samego programu.

Zacznij od edukacji

Niezależnie od stosowanych zabezpieczeń pierwszym krokiem w firmach powinna być edukacja, bo to właśnie ludzie są najsłabszym ogniwem każdego systemu IT. Maszyny są przewidywalne, jeśli chodzi o popełnianie błędów – ludzie nie. Dlatego tak popularne są ataki socjotechniczne, np. kiedy atakujący próbuje podszywać się pod naszego współpracownika i prosi o przesłanie wrażliwych informacji. Wiadomość może przedostać się do poczty firmowej – a, że ilość komunikacji cyfrowej gwałtownie wzrasta wraz z telepracą – to nasza uwaga może być mocno rozproszona. Łatwo w takiej sytuacji zbagatelizować zagrożenie. Nie bójmy się zadzwonić do drugiej strony w celu wyjaśnienia. Bądźmy szczególnie podejrzliwi wobec wiadomości e-mail z linkami. Jeśli link do domniemanego dokumentu nie wskazuje zasobu korporacyjnego, lepiej go zignorować. Wykształcenie odpowiedniej kultury zgłaszania prób wyłudzeń to ważne wyzwanie na czas koronawirusa.

Wszystkie powyższe zabezpieczenia sprzętowe i software’owe znajdują się w ofercie Cisco. To, że pochodzą od jednego producenta, dodatkowo wspiera ich spójność i lepsze współdziałanie w ramach jednolitego ekosystemu. Do takiego ekosystemu warto dołożyć wsparcie warszawskiej firmy Atende, która na co dzień zajmuje się Webexem i pomaga zwiększyć bezpieczeństwo użytkowników.

* Partnerami wpisu są firmy Atende i Cisco.