Jak się chronić przed Spectre i Meltdown? Podpowiadamy, co zrobić, by uniknąć dramatu

Spectre i Meltdown to nazwy dwóch podatności, na które są narażone nowoczesne procesory. Czy można się przed nimi zabezpieczyć? W jaki sposób? I kto właściwie jest zagrożony?

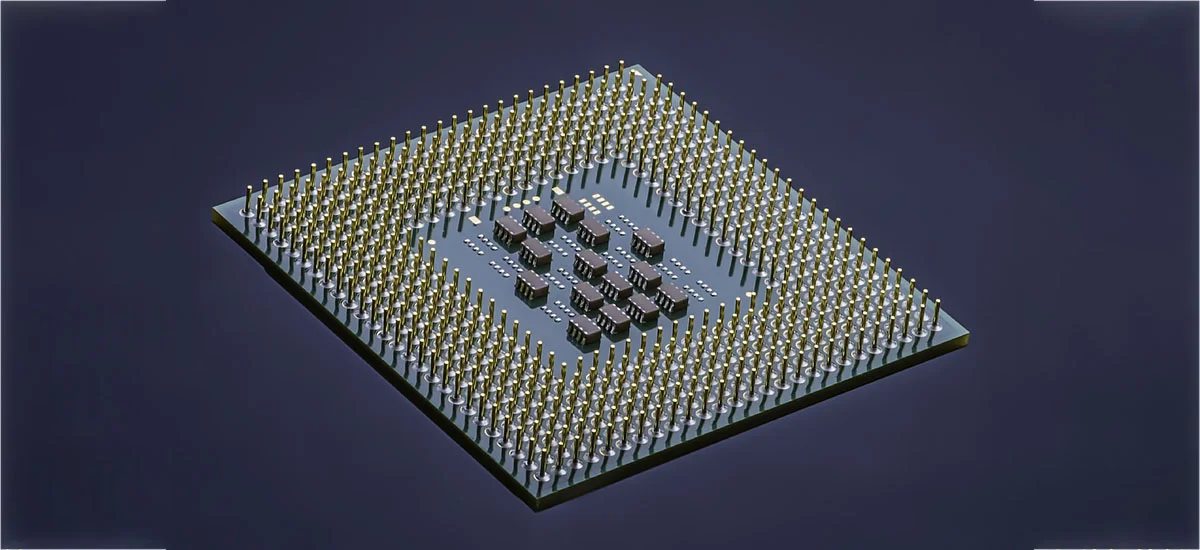

Wczorajszego dnia dowiedzieliśmy się po raz pierwszy, że większość nowoczesnych urządzeń elektronicznych jest podatnych na nowy rodzaj cyberataku. Nie wykorzystuje on jednak usterek w nowoczesnych systemach operacyjnych, a te obecne w układach scalonych. Dziś wiemy już na temat tych usterek znacznie więcej, o szczegółach technicznych informujemy w naszym dzisiejszym porannym artykule.

Na szczęście reakcja twórców sprzętu i oprogramowania była szybka i zdecydowana. Nie powinniśmy się spodziewać ataków przeprowadzonych przy użyciu tej usterki. W praktyce nie powinniśmy też odczuć istotnej różnicy w spowolnieniu pracy komputera, choć w niektórych zastosowaniach różnice będą do odnotowania. A sam problem, wbrew pierwszym doniesieniom, nie tyczy się tylko procesorów firmy Intel.

Które urządzenia są narażone na atak Spectre lub Meltdown? Czy tylko te z procesorami firmy Intel?

Niestety, na to pytanie nie ma prostej odpowiedzi, a gdyby taką wymusić, brzmiałaby ona „to zależy”.

Pierwszą podatnością – Meltdown – objęte są wszystkie procesory Intela wyprodukowane po 1995 roku za wyłączeniem układów Atom i Itanium produkowanych do 2013 roku. Na tym jednak nie koniec. Firma ARM poinformowała, że wybrane układy z tą architekturą również są podatne. W tym te wykorzystujące popularne rdzenie Cortex-A. Z uwagi na różnice w konstrukcji i architekturze, procesory firmy AMD nie są podatne na tego typu atak.

Sytuacja się zmienia w przypadku drugiego z wykrytych zagrożeń, a więc Spectre. Na ten typ ataku w teorii podatne są właściwie wszystkie nowoczesne CPU od wszystkich producentów. Należy jednak położyć nacisk na „teorię”, bowiem do tej pory nie udało się wykorzystać tej usterki do dokonania żadnego włamania na przeznaczonych na konsumencki rynek układach firmy AMD w innych przypadkach niż przy niestandardowych modyfikacjach jądra systemu operacyjnego. Potencjalne podatności układów AMD nadal są badane.

Czy da się sprawdzić, czy moje urządzenie jest podatne?

W momencie pisania tekstu nie powstało żadne narzędzie umożliwiające łatwe i kompleksowe sprawdzenie podatności naszego urządzenia na ataki. Opracowanie takiego narzędzia z uwagi na mnogość dostępnych na rynku procesorów i wykorzystywanych w urządzeniach systemów operacyjnych utrudnia jego opracowanie. Biorąc jednak pod uwagę skalę problemu, twój komputer, telefon czy tablet są podatne na opisywane zagrożenia. Jest od tego wyjątek: użytkownicy procesorów Intela i systemów Windows oraz Linux mogą sprawdzić tym narzędziem podatność swoich procesorów.

Jak się chronić przed atakami Spectre i Meltdown?

Najkrótszą odpowiedzią na to pytanie jest „zainstaluj wszystkie aktualizacje dla twojego systemu operacyjnego”.

Wszystkie popularne systemy operacyjne otrzymały już lub właśnie otrzymują aktualizacje usuwające podatność na atak Meltdown. Systemy operacyjne Apple’a zawierają już odpowiednie zabezpieczenia.

Łatka dla Androida jest zawarta w styczniowym pakiecie poprawek, który został już udostępniony urządzeniom Nexus i Pixel. Dostępność tego pakietu dla pozostałych urządzeń jest zależna od ich producentów. Chrome OS częściowo został już załatany w przypadku urządzeń z procesorem Intela. Dalszy pakiet poprawek, obejmujący również urządzenia z ARM, ma zostać udostępniony pod koniec bieżącego miesiąca.

Wszystkie serwisowane wersje systemu Windows zostały też dziś załatane, aktualizacja jest dostępna w usłudze Windows Update dla Windows 10 już teraz, lada moment mają pojawić się również aktualizacje dla Windows 7 i 8.x. Przygotowano również poprawki dla desktopowych dystrybucji Linuksa. Ich dostępność w usługach automatycznej aktualizacji jest zależna od konkretnych dystrybucji.

Zwróćcie jednak uwagę, że na razie opisujemy podatność Meltdown. Ta druga – Spectre – jest o wiele trudniejsza do załatania. Łatki udostępniane przez twórców systemów operacyjnych przy współpracy z Intelem, AMD i ARM rozwiązują tylko część problemów. Specjaliści ds. bezpieczeństwa, mówiąc wprost, nie mają zielonego pojęcia jak rozwiązać problem. Ci sami specjaliści twierdzą jednak, że po zastosowaniu dostępnych aktualizacji ataki przy wykorzystaniu podatności Spectre są bardzo trudne do wykonania. Dodają jednak, że skutki usterki Spectre „będą nas trapić jeszcze przez lata”.

Ponoć po zastosowaniu aktualizacji zwolni mi znacząco komputer. Czy to prawda?

Tak sugerowały pierwsze doniesienia po wykryciu usterki. Rzeczywistość, ponownie, jest bardziej skomplikowana. Wiele zależy od konkretnego układu. Przykładowo, wpływ na wydajność procesorów Intel Skylake i nowszych będzie trudniejszy do zauważenia. Ma on być niezauważalny w przypadku układów AMD. Nie jest jasne, czy zauważymy różnice w wydajności układów ARM.

Wiele zależy też od konkretnej aplikacji i sposobu jej funkcjonowania. Na razie nie mamy wiarygodnych danych dotyczących faktycznego wpływu poprawek na wydajność tych układów. Teoretyzując, zauważalny wpływ możemy odczuć wykonując zadania na dużej liczbie małych plików, a to tylko jeden z przykładów. Dostępne na rynku aplikacje benchmarkujące nie są jednak przygotowane na ten rodzaj testów. Nie ma żadnych wiarygodnych informacji wskazujących konkretny wpływ zastosowanych poprawek na wydajność nowoczesnych układów.