Jak zabezpieczamy dane w chmurze obliczeniowej?

Aspekt bezpieczeństwa jest bardzo ważny dla każdego dostawcy usług typu cloud computing. W tym tekście przedstawię Wam, jak do tej kwestii podchodzimy w Oktawave. Wyjaśnię, jakie stosujemy zabezpieczenia oraz opiszę mechanizmy i procedury związane z ochroną danych.

Oktawave dostarcza usługi chmury obliczeniowej typu IaaS (Infrastructure as a Service). Osoby, które chciałyby uzupełnić wiedzę dotyczącą cloud computingu, odsyłam do moich wcześniejszych tekstów: Słownik pojęć związanych z chmurą obliczeniową, czyli wszystko, co musisz wiedzieć o cloud computingu oraz Jak zaplanować swoją infrastrukturę w chmurze i jak wyliczyć jej precyzyjny koszt?

Zabezpieczanie danych w chmurze

Istotą usług w chmurze jest dostarczanie zasobów infrastrukturalnych w sposób zwirtualizowany, pozwalający na dynamiczne i w modelu "na żądanie" przydzielanie konkretnych zasobów obliczeniowych dla klienta. W przypadku chmury obliczeniowej IaaS poszczególne jej usługi stanowią niejako elementy składowe analogicznego serwera dedykowanego, znosząc jednocześnie wszystkie jego ograniczenia, takie jak fizyczność i wynikającą z niej podatność na awarię, a także brak możliwości szybkiego przeskalowania parametrów.

W Oktawave rozróżniamy zasadniczo trzy główne usługi stanowiące trzon chmury obliczeniowej IaaS, które w sposobie dostarczenia ich do użytkowników są analogiczne dla serwerów dedykowanych:

- pamięć operacyjna oraz procesory, zwane łącznie dalej OCI (Oktawave Cloud Instance),

- przestrzeń dyskowa, zwana dalej OVS (Oktawave Volume Storage) lub OCS (Oktawave Cloud Storage),

- interfejsy sieciowe zwane dalej OPN (Oktawave Private Network).

Taki podział zasobów oznacza, że aby w chmurze Oktawave uruchomić serwer - będący z perspektywy urządzeń oraz systemu operacyjnego rozwiązaniem nieodróżnialnym od serwera dedykowanego - konieczne jest wykorzystanie co najmniej dwóch z wyżej wymienionych elementów, tj. OCI oraz OVS.

Usługa składająca się z tych dwóch elementów jest w pełni zgodna z niemal każdym obecnie istniejącym systemem operacyjnym i - podobnie jak serwer dedykowany - dziedziczy z tego tytułu ten sam zestaw reguł dotyczących bezpieczeństwa. W związku z tym można wykorzystać i wdrożyć niemalże takie same architektoniczne i proceduralne zasady bezpieczeństwa jak w klasycznym rozwiązaniu hostingowym.

Oznacza to, że w wypadku migracji usług do chmury obliczeniowej IaaS (lub w wypadku uruchamiania nowego środowiska) w kontekście bezpieczeństwa danych należy stosować dokładnie takie same założenia projektowe jak przy projektowaniu klasycznego (tradycyjnego, on premise) rozwiązania.

Ze względu na podobieństwo pomiędzy chmurą IaaS a środowiskiem dedykowanym, także w przypadku chmury IaaS należy mieć na uwadze zasadniczy podział bezpieczeństwa danych na dwa główne obszary:

- zabezpieczenie przed utratą danych,

- zabezpieczenie przed utratą kontroli nad danymi.

Zabezpieczenie danych w zakresie fizycznym

Fizyczny zakres ochrony i bezpieczeństwa danych dzielimy na cztery obszary:

- Obszar 1: Lokalizacja danych i zabezpieczenie ośrodka (fizyczne i proceduralne).

- Obszar 2: Sposób przechowywania danych, w tym zabezpieczenia na poziomie nośników danych.

- Obszar 3: Sposób przydzielania dostępu do danych.

- Obszar 4: Sposoby zabezpieczania sieci publicznych i prywatnych (w tym izolacja sieci).

Obszar 1: lokalizacja danych

W tym obszarze znajdują się wszelkie procedury bezpieczeństwa uniemożliwiające przedostanie się nieautoryzowanej osobie w okolice sprzętu, na którym przechowywane są dane. Wszystkie urządzenia składowe chmury obliczeniowej Oktawave obecnie pracują w centrum danych Thinx.

Centrum danych Thinx to 3700 metrów kwadratowych powierzchni kolokacyjnej, zaprojektowane zostało zgodnie z międzynarodowymi wytycznymi Tier III. Firma gwarantuje 16 MW zasilania, a lokalizacja data centrum to centrum biznesowe Warszawy. Wspierane przez Thinx jest Telco.Ring, czyli redundantna i rozwojowa pętla światłowodowa łącząca najczęściej wykorzystywane węzły telekomunikacyjne w Warszawie.

Po więcej informacji na temat ochrony danych odsyłam do white papera: Specyfikacja techniczna centrum danych Oktawave. Zobaczcie też, jakie systemy ochrony są przez nas wykorzystane:

- system telewizji przemysłowej (wewnątrz i na zewnątrz),

- system strefowej kontroli dostępu oparty na kartach zbliżeniowych, wizyty gości w eskorcie służb obiektu,

- system sygnalizacji włamania i napadu z automatycznym powiadamianiem zewnętrznej grupy interwencyjnej,

- lista osób uprawnionych do dostępu wejścia na teren obiektu,

- pracownicy ochrony monitorujący obiekt,

- monitoring,

- Centrum Operacyjne Sieci,

- obsługa techniczna,

- elektroniczna karta identyfikacyjna,

- wszystkie systemy alarmowe monitorowane 24/7/365.

Obszar 2: przechowywanie danych

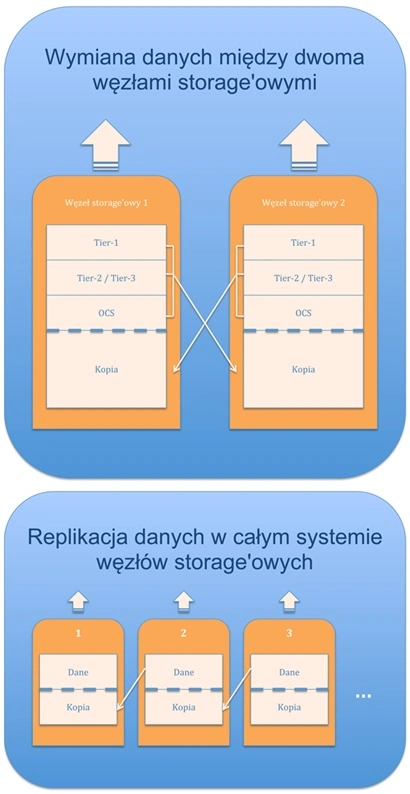

Wszystkie dane blokowe przechowywane w infrastrukturze Oktawave (usługa OVS, analogiczna dla dysków twardych), zapisywane są za pomocą całkowicie autorskiej technologii tworzącej tzw. sieć danych w oparciu o węzły. Architektura wprowadza koncepcję fizycznej wielopoziomowości danych:

- warstwa blokowa dla Tier-1,

- warstwa blokowa dla Tier-2 do Tier-5,

- warstwa obiektowa dla OCS,

- warstwa kopii Tier-1 lub od Tier-2 do Tier-5 z innego węzła.

Przy tej okazji polecam mój starszy wpis: Dysk w chmurze. Jakie naprawdę daje możliwości i komu?

Węzły danych pracują w grupach bądź pojedynczo, dostarczając wolumeny dyskowe OVS dla instancji OCI. Każdy węzeł odpowiada tylko i wyłącznie za swoje dane oraz kopie danych z jednego innego węzła. Fizyczna awaria pojedynczego węzła jest przezroczysta z perspektywy dostępu do danych (eliminacja ryzyka utraty danych), a replikacja pomiędzy węzłami wykonywana jest w sposób asynchroniczny, nie wpływając na wydajność sieci danych.

Rys. 1. System węzłów storage'owych Oktawave.

W Oktawave nie została zastosowana żadna klasyczna macierz dyskowa, co oznacza, że nie ma żadnego pojedynczego punktu przechowywania danych, podobnie jak nie ma jednego punktu przechowywania kopii zapasowych. Sieć przechowująca dane charakteryzuje się cechą samodzielnej analizy stanu, weryfikacji integralności danych oraz umiejętnością zastąpienia dowolnego węzła wykazującego jakąś dysfunkcję. W rzeczywistości na sieć danych Oktawave można spojrzeć analogicznie jak na macierz, ale o niezwykle dużej pojemności i skalowalności (eliminacja ryzyka utraty danych).

Obszar 3: dostęp do danych

W aspekcie dostępu do danych należy rozróżnić dwa sposoby dostępu:

- za pomocą fizycznej obecności w centrum danych, po uprzednim zrealizowaniu wymogów proceduralnych (listy dostępowe, identyfikacja),

- za pomocą infrastruktury Oktawave poprzez skorzystanie z usługi OVS.

W wypadku pierwszego sposobu nie jest możliwy bezpośredni dostęp do danych, a wyłącznie do nośników danych. Obecność w centrum danych nie jest bowiem tożsama ze znajomością fizycznej lokalizacji danych na konkretnych nośnikach (eliminacja ryzyka utraty kontroli nad danymi). Informacje o lokalizacji danych przechowywane są natomiast wyłącznie na poziomie platformy zarządzającej infrastrukturą Oktawave.

Co prawda, należy brać pod uwagę ryzyko zwykłego wyniesienia nośników z centrum danych, niemniej jedną z zasadniczych cech sieci danych Oktawave jest jednoczesne i równoległe wykorzystanie wielu nośników danych w ściśle unikatowy sposób. Mówiąc prościej: przypadkowa osoba z zewnątrz nie będzie wiedziała, który zestaw nośnik powinna ze sobą zabrać, aby uzyskać dostęp do konkretnych danych. Nie będzie mieć też wiedzy, jak połączyć ze sobą rozproszone dane.

W konsekwencji - nawet w sytuacji wyniesienia części nośników poza centrum danych - informacje na nich zawarte będą bezużyteczne bez dostępu do pozostałej części nośników oraz wiedzy o sposobie zapisu danych na nich przechowywanych.

W ten sposób ujawnia się wyraźnie przewaga chmury obliczeniowej nad klasycznym rozwiązaniem hostingowym bazującym na serwerach dedykowanych. W takim tradycyjnym rozwiązaniu wystarczy wynieść z centrum danych konkretny serwer lub jego dyski, by uzyskać dostęp do danych. Tutaj sprawa jest znacznie bardziej skomplikowana.

Naturalnie, należy wziąć pod uwagę bardzo wysoki poziom zabezpieczenia centrum danych przed nieautoryzowanym dostępem i skrajnie zmarginalizowanym ryzykiem nieautoryzowanego wyniesienia nośników. Jednocześnie spełnione są wszelkie wymagania określone przez ustawę o ochronie danych osobowych. Oktawave jest w stanie w każdym czasie wskazać dokładną lokalizację danych w obszarze jednego centrum danych.

W wypadku drugiego sposobu klientowi korzystającemu z zasobów dyskowych OVS przydzielany jest fizycznie konkretny obszar przestrzeni dyskowej z sieci danych będący odpowiednikiem adresowania dysków twardych w klasycznych serwerach dedykowanych (eliminacja ryzyka utraty kontroli nad danymi). Nie istnieje praktycznie żadne ryzyko umożliwiające jednemu użytkownikowi dostęp do dysków OVS przypisanych innemu użytkownikowi.

Proces odpowiedzialny za mapowanie obszarów przestrzeni dyskowej wykorzystuje mechanizm wbudowany z VMWare ESX/vShpere Server, co zostanie poruszone w dalszej części, dotyczącej logicznego zabezpieczenia.

Obszar 4: zabezpieczenie sieci

W tym wypadku należy rozróżnić dwa obszary sieci: sieć publiczna pracująca w oparciu o PVLAN oraz sieci prywatne (tzw. OPN) pracujące w oparciu o VLAN. O różnicach pomiędzy tymi obszarami dowiecie się z naszej bazy wiedzy.

Z perspektywy bezpieczeństwa danych zabezpieczenie sieci publicznej za pomocą PVLAN skutecznie chroni dane przed próbami przejęcia (utrata kontroli, podmiana) na poziomie pakietów danych w trakcie transmisji.

Wykorzystanie usługi OPN (czasem nazywanej VLAN) pozwala zabezpieczyć wewnętrzne dane (nietransmitowane kanałem publicznym) przed zagrożeniami nieuprawnionych prób podsłuchu transmisji. Umożliwia to też filtrowanie oraz nadawanie praw dostępu do poszczególnych segmentów.

Zabezpieczenie danych w zakresie logicznym

Podobnie jak w przypadku ochrony fizycznej zakres zabezpieczeń należy podzielić na cztery obszary, które omówię szerzej w dalszej części tekstu.

- Zarządzanie dostępem do danych poprzez stosowanego zarządcę procesów (ang. hypervisor).

- Sposób przydzielania i odwoływania dostępu do danych.

- Sposób usuwania skasowanych danych.

- Izolacja danych pomiędzy subregionami.

Zarządzanie dostępem do danych poprzez stosowanego zarządcę procesów (ang. hypervisor)

Oktawave wykorzystuje wyłącznie szeroko znane na rynku rozwiązanie VMware ESX (VMware vShpere 5.0) jako zarządcę procesów obsługujących poszczególne OCI uruchamiane przez klientów. VMWare vShpere jest oprogramowaniem posiadającym certyfikację EAL4+, uznawany z wiodący standard bezpieczeństwa, szczególnie istotny w przypadku klientów instytucjonalnych oraz rządowych. Więcej informacji o tym konkretnym certyfikacie znajdziecie tutaj, a więcej informacji o certyfikatach VMware można znaleźć tutaj.

Ponadto, Oktawave wykorzystuje wiele własnych mechanizmów ochronnych, również zapewniających izolację danych blokowych klientów. Jednym z nich jest oparcie mechanizmów autoryzacyjnych do platformy zarządzania usługami o protokół Kerberos. Dzięki temu wszystkie operacje realizowane za pomocą platformy, na każdym etapie, wykonywane są w kontekście zalogowanego użytkownika (dzierżawienie uprawnień).

Inny rodzaj zabezpieczeń polega na logicznej separacji danych na poziomie dysków OVS za pomocą protokołu SCSI w warstwie dostarczania danych do hypervisora. Każdy wolumen dyskowy OVS jest również podłączony do konkretnego OCI wybranego przez klienta za pomocą dedykowanego LUN-a (unikatowego identyfikatora dysku).

Sposób przydzielania i odwoływania dostępu do danych

Sposób zarządzania dostępem do danych jest determinowany poprzez mechanizmy przydzielania przestrzeni dyskowej OVS. Oktawave umożliwia klientowi przypisanie do serwera OCI koniecznej liczby wolumenów OVS - niemniej, to aplikacja zainstalowana na serwerze OCI przez klienta, musi posiadać funkcje określające reguły dostępu do danych.

Jest to analogiczny scenariusz jak w przypadku serwerów fizycznych, gdzie to aplikacja decyduje, kto ma prawo dostępu do danych zgromadzonych na lokalnych dyskach serwera. W wypadku OCI aplikacja w identyczny sposób będzie zarządzała prawami dostępu do danych zgromadzonych na dyskach OVS.

W wypadku danych wrażliwych możliwe jest stosowanie szyfrowania dysków OVS poprzez oprogramowanie szyfrujące zainstalowane na OCI. Szyfrowanie danych odbywa się wtedy w kontekście systemu operacyjnego OCI, a dostawca Oktawave nie ma realnego sposobu na pozyskanie i odszyfrowanie danych (nie dysponuje kluczami szyfrującymi).

W kontekście szyfrowania danych polecamy nasz artykuł, z którego dowiecie się, w jaki sposób zabezpieczyć swoje dane przed jakimkolwiek dostępem. W komentarzach do tego artykułu znajdziecie również ciekawą dyskusję na temat sposobów zabezpieczania kluczy szyfrujących przed dostawcą chmury.

Sposób usuwania skasowanych danych

W przypadku infrastruktury Oktawave usuwanie danych sprowadza się do usuwania wolumenu dyskowego OVS. Należy tutaj rozróżnić podział na:

- usuwanie danych przez aplikację dostarczoną/działającą na OCI, do których podłączone są dyski OVS,

- usunięcie dysków OVS w infrastrukturze Oktawave.

Bezpieczne usuwanie danych przez aplikację polega na kilkukrotnym nadpisaniu usuniętych bajtów przez losowe, zero-jedynkowe wartości. Uniemożliwia to ponowne odczytanie danych nawet przy użyciu zaawansowanego oprogramowania do odzyskiwania danych. Warto dodać, że Oktawave nie ingeruje w proces zapisywania i usuwania danych na dyskach w ramach OVS.

Usunięcie dysku OVS z infrastruktury z kolei polega na pozbyciu się tzw. map wskazujących adresację bloków danych, które należą do usuwanego dysku OVS. W tym przypadku nie ma miejsca nadpisywanie bitów danych losowym ciągiem zer i jedynek, ale nie jest to powodem do niepokoju. Dane są zabezpieczone, bo proces pełnego czyszczenia pamięci następuje przy późniejszym przypisaniu do nowego OVS-a. Przed utworzeniem każdego takiego dysku składająca się na niego pamięć jest zerowana, czyli nadpisana bajtami o wartości zero.

Izolacja danych pomiędzy subregionami

Aby zapewnić możliwość budowy środowisk HA (ang. High Availability), w infrastrukturze Oktawave została wprowadzona koncepcja subregionów. Subregiony są fizycznie niezależnymi segmentami sieci Oktawave (klastry), które nie współdzielą pomiędzy sobą żadnych urządzeń fizycznych. Poszczególne subregiony są umieszczone w jednym centrum danych.

W rezultacie instancje OCI oraz dyski OVS uruchamiane w różnych subregionach posiadają zdolność pracy nawet w przypadku całkowitej awarii jednego z nich. Taka konstrukcja pozwala klientowi umieścić system/aplikację w jednym subregionie wraz z redundantną kopią w drugim subregionie. Następnie - wykorzystując funkcjonalność load balancingu (kolejna usługa Oktawave) - użytkownik może rozproszyć ruch do aplikacji pomiędzy dwa (lub więcej) subregiony.

Regularne skanowanie bezpieczeństwa

Ze względu na przetwarzanie różnego rodzaju danych powierzonych infrastrukturze Oktawave, w tym także danych transakcyjnych, platforma Oktawave regularnie raz na kwartał poddawana jest skanom bezpieczeństwa wymaganym przez certyfikat PCIDSS. Aktualny wynik ostatniego skanu infrastruktury znajduje się pod tym linkiem.

Podsumowanie

Tak wyglądają kwestie związane z bezpieczeństwem danych naszych klientów. W celu uzyskania więcej informacji na temat tego zagadnienia zachęcam do zapoznania się z rozszerzonym opisem aspektów związanych z bezpieczeństwem platformy Oktawave.

Pamiętajcie też, że każdy nowy klient otrzymuje od nas 25zł na start na przetestowanie usługi Oktawave samodzielnie. Jeśli macie jakieś pytania, to zgłaszajcie się w komentarzach - z chęcią rozwiejemy wszelkie wątpliwości.

--

Maciej Kuźniar, prezes Oktawave sp. z o.o. oraz główny architekt. Pasjonat technologii związanych z przetwarzaniem i przechowywaniem danych, posiadający 12 lat doświadczenia w pracy dla klientów klasy enterprise (banki, telekomy, FMCG). Autor koncepcji technologicznie wspierających rozwój startupów oraz rozwiązań architektonicznych gwarantujących wysokie HA i SLA dla systemów IT.

--

Zdjęcia pochodzą z serwisu Shutterstock.