Badacze z CERT Orange już od dekady podsumowują kolejne lata swojej działalności w formie obszernych raportów, które zawierają informację na temat zagrożeń, z jakimi przez poprzednie 12 miesięcy musieli mierzyć się zarówno spece od cyberbezpieczeństwa, jak i my, zwykli internauci. Z ich lektury płynie jeden główny wniosek: najsłabszym ogniwem systemów informatycznych jest dziś człowiek. Aby paść ofiarą ataku, wystarczy chwila nieuwagi.

Po publikacji najnowszej wersji raportu dotyczącego cyberbezpieczeństwa CERT Orange Polska wysłaliśmy do przedstawiciela operatora kilka pytań dotyczących wykrywania zagrożeń i sposobów radzenia sobie z nimi. Poprosiliśmy organizację również o praktyczne wskazówki dla osób, które podejrzewają, że padają lub właśnie padły ofiarą ataku phishingowego oraz spytaliśmy o to, czy są systemy operacyjne, które można uznać za bezpieczniejsze od innych.

Analiza raportu CERT Orange Polska za 2023 rok

Nie ma żadnych wątpliwości, że współcześnie cyberprzestępcy upodobali sobie wszelkiej maści ataki phishingowe. Polegają one w ogólnym ujęciu na wyłudzaniu w podstępny sposób od internautów loginów, haseł, kodów PIN lub 2FA itd. Często wykorzystywane są w tym celu fałszywe strony internetowe, które podszywają się pod te, które znamy na pamięć i z których korzystamy na co dzień.

Czasem ataki zakrojone są szeroko i celują w każdą osobę, która kliknie dany link - no bo kto nie chciałby pojechać na tanie wakacje? Niestety darmowe loty z RyanAirem okazały się zwykłym szwindlem, podobnie jak mogą być nim SMS-y o nieudanej transakcji. Czasem cyberprzestępcy celują jednak w węższą grupę osób, jak np. klientów konkretnej firmy namawiając do „aktualizacji” jej oprogramowania.

Dzięki podstawionym witrynom ktoś o mało szlachetnych intencjach może przejąć naszą pocztę, tożsamość w mediach społecznościowych lub wyczyścić konto ze wszystkich zgromadzonych środków. Identyfikowanie stron wykorzystywanych w ramach tego typu ataków oraz przeciwdziałanie im jest jak walka z wiatrakami albo z hydrą - w miejsce jednej zablokowanej strony pojawiają się kolejne.

CERT Orange Polska działa tak, aby takie ataki powstrzymywać zanim stanie się coś złego. Dlatego kładziemy nacisk na świadomość internautów – powstrzymanie się od bezwiednego klikania w linki w wiadomościach, sensacyjne newsy, reklamy obiecujące niebotyczne zarobki – pozostaje kluczowa – wyjaśnia w rozmowie ze Spider’s Web szef CERT Orange Polska, Robert Grabowski

To sprytne modus operandi cyberprzestępców nie jest przy tym bynajmniej nowym wynalazkiem. Mimo to, analizując dane z ostatniej dekady, widać wyraźnie, iż staje się to coraz powszechniejszym problemem. Jeszcze w 2014 r. phishing stanowił jedynie 1 proc. zneutralizowanych przez CERT Orange Polska zagrożeń, a dominującym problemem tę dekadę temu był spam; tu odsetek wynosił aż 40 proc.

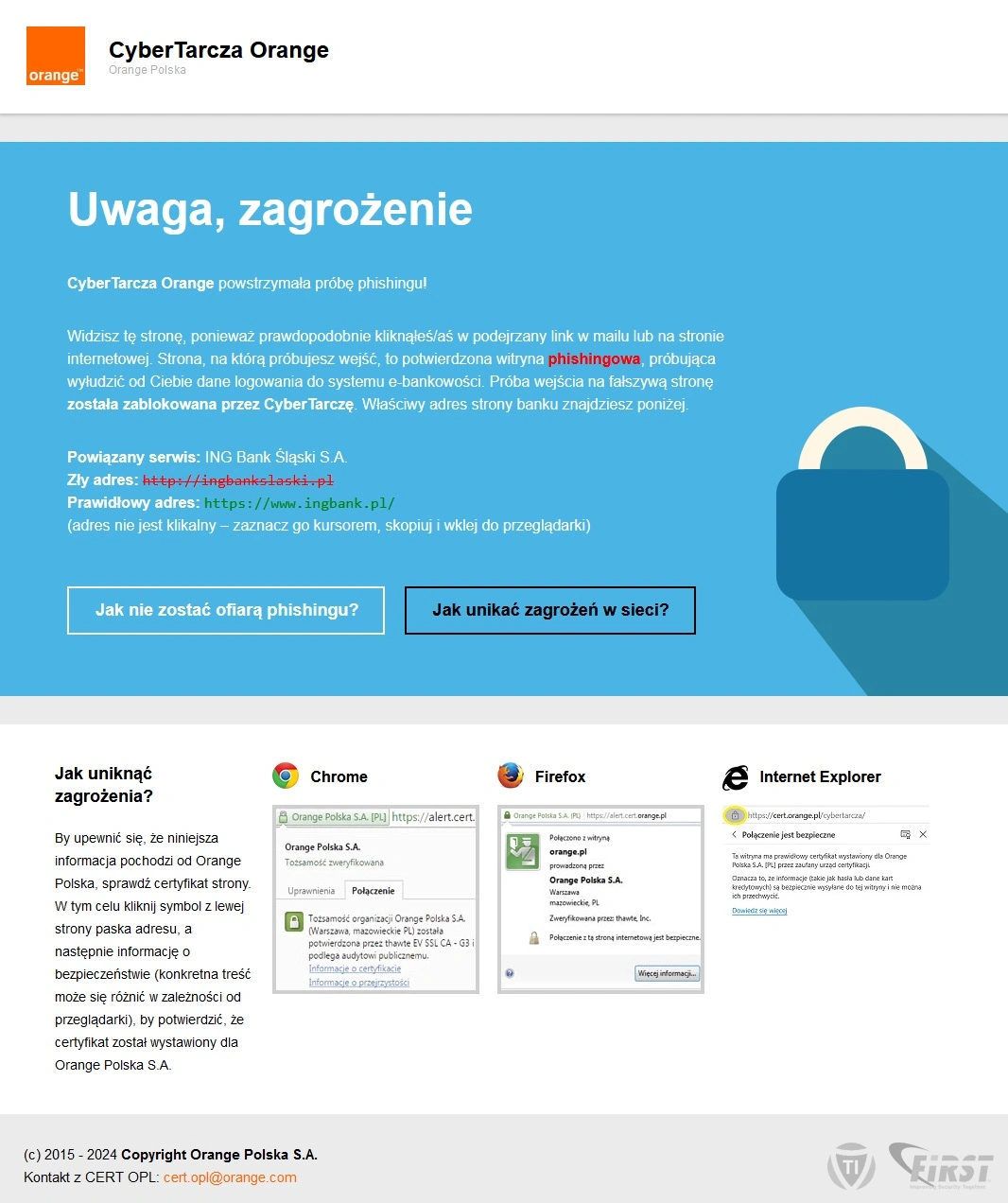

Wystarczyło jednak tylko kilka lat, aby proporcje się diametralnie zmieniły, bo już w 2018 r. aż 22 proc. wykrytych incydentów było klasyfikowane właśnie jako phishing. Pół dekady temu nastąpił z kolei przełom i to właśnie tego typu ataki wykradające dane stały się tymi najczęściej neutralizowanymi dzięki CyberTarczy. Uruchomiono ją w 2015 r., a CERT Orange Polska stale ją usprawnia.

Czym jest CyberTarcza?

To kompleksowy i dostępny bez dodatkowych opłat mechanizm zabezpieczający każdego klienta Orange Polska, który korzysta z internetu. Już w pierwszym roku od jej uruchomienia ochroniono za jej pośrednictwem aż 250 tys. osób. Po kilku latach to zabezpieczenie dbało już o miliony abonentów sieci, a tych operatorowi stale przybywa. Coraz więcej ataków jest przy tym udaremnianych.

Jedynie w 2023 r. zarejestrowano w CERT Orange Polska aż 5,5 mln użytkowników zwabionych przez fałszywe linki do stron przygotowanych przez oszustów, ale każda taka próba wyłudzenia danych została dzięki CyberTarczy zablokowana. Skala może przy tym przerażać, ale eksperci starają się dostrzegać pozytywy - liczba osób klikających w takie linki przestała rosnąć i się ustabilizowała na tym samym poziomie r./r.

Oczywiście idealną sytuacją byłaby ta, w której internauci linków do phishingowych stron nie klikaliby wcale, albo wręcz taka, w której liczba kliknięć maleje, ale i tak z danych CERT Orange Polska można wysnuć budujący wniosek: świadomość zagrożeń w społeczeństwie rośnie. Czas pokaże, czy w kolejnych latach ten odsetek zacznie wreszcie spadać.

Na szczęście, póki do tego etapu nie dojdziemy, CERT Orange Polska opracowuje coraz to nowe sposoby na radzenie sobie z atakami. Jednym z nich są blokady typu "wildcard", które dotyczą dużej liczby subdomen tworzonych na bazie jednej domeny. Zanotowano tutaj ponad trzykrotny wzrost takich blokad z poziomu 13 tys. do 38 tys.

Na co należy uważać, czyli różne typy ataków phishingowych

Świadomość zagrożeń w społeczeństwie rośnie, dlatego cyberprzestępcy wymyślają kolejne sposoby wyłudzania danych. To, jaką obietnicą są mamieni internauci, stale się zmienia. Trafienie na stronę sklepu z ograniczonymi czasowo ofertami i świetnymi cenami to sygnał, że powinniśmy mieć się na baczności. Może on być fikcyjny.

Popularne oszustwa „na kupującego” to również spory problem. W ich przypadku atakujący podszywa się pod osobę zainteresowaną sprzedawanym przez nas towarem i może wysłać link do spreparowanej w celu wykradania danych strony internetowej. Z tego powodu jeśli jest taka możliwość, to warto umawiać się na odbiór osobisty lub korzystać z systemów płatności bezpośrednio na portalu ogłoszeniowym.

Dzisiejszy phishing oparty jest na socjotechnice. Cyberprzestępca musi nas przekonać do kliknięcia w link lub otwarcia załącznika. W momencie, gdy przeczytamy treść maila zawierającą wyraźne stylistyczne błędy, gdy zobaczymy, że adres nadawcy nie ma nic wspólnego z rzekomym autorem, a domena „oficjalne” strony kończy się na .xyz, mejl wywołuje u nas emocje – musimy natychmiast zapłacić za rachunek, bo wyłączą nam prąd, gaz, ucieknie nam superokazja, czy też nie dostaniemy paczki, jeśli nie dopłacimy kilku złotych - powinna zapalić się nam czerwona lampka. Emocje to główny wyznacznik tego typu oszustw. Jeśli mamy świadomość na jakich treściach musimy się skupić – żaden niespodziewany mejl czy SMS nie ma z nami szans. Połączenie emocji z pieniędzmi to zwykle absolutnie phishingowe combo – przestrzega Robert Grabowski

Dominującym problemem są też fikcyjne zachęty do inwestycji, nierzadko opatrzone ukradzionym zdjęciem lub wideo typu deep fake z celebrytą, co w założeniu ma podnosić wiarygodność. Phishing może być przy tym sezonowy. Cyberprzestępcy wiosną mogą zachęcać do zakupu nowych butów, a jesienią - nowej kurtki. Stron, które wykradają dane, przybywa. W ubiegłym roku zablokowano ich 360 tys., rok wcześniej - 130 tys.

Dbanie o bezpieczeństwo to proces, a nie każdą stronę phishingową da się zidentyfikować i zablokować od razu, ale internauci mogą w tej walce pomóc. Często linki do stron phishingowych dostajemy w ramach SMS-ów. Jeśli mamy podejrzenie, że witryna jest fałszywa, to możemy przesłać wiadomość dalej na numer 508700900 do weryfikacji. Jest to dla operatora bardzo pomocne.

CERT Orange Polska podaje, że ten numer uruchomiono w zeszłym roku i od tego czasu pojawiło się 7 tys. zgłoszeń. Co zaś istotne, spam, żarty i tzw. false positive’y (zgłoszenia witryn, które okazały się bezpieczne) stanowiły mniejszość. W przypadku 2/3 z tych pozostałych, zasadnych zgłoszeń, to właśnie dzięki nim udało się te domeny phishingowe zidentyfikować i zablokować.

Co zrobić, jeśli podejrzewamy, że padliśmy ofiarą ataku?

Powinniśmy zachować zimną krew i zająć się tą sprawą od razu. To, jakie kroki powinniśmy podjąć, zależy od tego, jakie konkretnie wrażliwe dany weszły lub mogły wejść w posiadanie cyberprzestępców.

"W przypadku przejęcia loginu i hasła do konta bankowego trzeba jak najszybciej zadzwonić i to zgłosić. Jednocześnie, jeśli klient ma nadal dostęp do konta, może podjąć próbę zmiany danych logowania" – podpowiada Robert Grabowski z CERT Orange Polska.

Od siebie zaś dodam, że trzeba i tu uważać, by w stresującej sytuacji nie dokonać próby logowania na… kolejnej stronie phishingowej. Sam w takich sytuacjach uruchomiam autoryzowaną wcześniej aplikację mobilną na smartfonie lub wybieram stronę banku z zakładek albo wpisując jej adres www ręcznie w polu adresu przeglądarki.

Co istotne, wszędzie tam, gdzie można, warto stosować uwierzytelnianie dwuskładnikowe. Wszelkie pytania, związane z zaobserwowanym zagrożeniem, bądź podejrzany mejl, czy stronę wysyłajcie na adres [email protected]. Dla nas taka informacja będzie niezwykle wartościowa. Oczywiście przekażemy też wskazówki co zrobić, by zminimalizować skutki zagrożenia - dodaje kierownik Wydziału CERT Orange Polska

Co z kolei w sytuacji, gdy podaliśmy dane karty płatniczej w internecie i obawiamy się, że ktoś je przejął i może teraz robić z jej użyciem zakupy w naszym imieniu? Należy ją od razu zablokować, skontaktować się z bankiem, by opowiedzieć o zaistniałej sytuacji i wyrobić nową kartę. Jeśli będziemy działać szybko, to jest szansa na to, by uchronić zgromadzone środki.

Phishing to nie jedyny problem

CERT Orange Polska mierzy się również z wieloma innymi typami zagrożeń. Drugą pozycją na liście są ataki typu DDoS. W tym przypadku tzw. botnety oraz haktywiści atakują bezpośrednio serwery, urządzenia sieciowe i strony internetowe.

Są one drugim co do liczby wykrytych incydentów i odpowiadają za 18 proc. wykrytych zagrożeń. Zmieniła się również ich wielkość i stopień zaawansowania, więc przeciwdziałanie im jest coraz trudniejsze. Z danych CERT Orange Polska wynika, że dekadę temu atak o natężeniu siły na poziomie 94 Gb/s był uznany za rekordowy. Dzisiaj ataki ok. 100Gb/s często nie wzbudzają już nawet krytycznych alertów.

Liczba ataków DDoS utrzymuje się przy tym na takim samym poziomie. Z jakimi atakami w takim razie muszą się mierzyć specjaliści? Rekord padł już w styczniu ubiegłego roku i wynosił 543,9 Gb/s. Do tego utrzymuje się trend z roku poprzedniego, który polega na tym, że ataki są mocne, ale krótkie - większość trwa mniej niż 10 min.

Wśród nowo pojawiających się technik ataków warto wyróżnić tzw. Web DDoS Tsunami. To zaawansowane ataki volumetryczno-aplikacyjne przychodzące falami przez wiele godzin lub nawet dni. Mamy też do czynienia z atakami aplikacyjnymi na usługę DNS, czyli DNS Water Torture o mocy od 50 do 300 tys. zapytań na sekundę. A co sprawia, że ataki przybierają na sile? Cyberprzestępcom pomagają… usprawnianie infrastruktury i coraz szybsze światłowody, do których ma dostęp np. botnet.

Złośliwe oprogramowanie również nie wychodzi z mody

Ostatnie miejsce na podium należy do złośliwego oprogramowania, a tutaj również wykorzystywana jest socjotechnika. Internauci są namawiani do tego, by samodzielnie instalować złośliwy kod na swoich urządzeniach. Należy uważać na tzw. malvertisment czyli reklamy obiecujące np. bezpłatny dostęp do płatnej gry mobilnej. Darmowe mody do gier komputerowych również mogą kryć w sobie malware.

Jest przy tym wiele typów złośliwego oprogramowania, a malware nie jest już na topie. Kategorią, która się wybija, jest spyware i tutaj zanotowano wzrost aż 40 proc. r./r. W tym przypadku dane są wykradane po cichu, a potem sprzedawane. W ubiegłym roku dużo szumu narobił program ochrzczony Agent Tesla i to on dominował w wiadomościach e-mail o charakterze phishingowym w Polsce.

Oszust przekonał Cię do zainstalowania aplikacji? jeśli to aplikacja zdalnego dostępu i podałaś/eś oszustowi dane wymagane do połączenia – odinstaluj ją, przeskanuj komputer antywirusem, sprawdź niespodziewaną aktywność na koncie bankowym, pozmieniaj hasła do wszystkich serwisów, z których korzystasz na zainfekowanym urządzeniu - podpowiada Robert Grabowski

Tak jak malware i wirusy kojarzą się starszym internautom głównie z komputerami, tak liczba ataków na sprzęty mobilne stale rośnie - co nie powinno dziwić, skoro wiele osób korzysta z PC-ów jedynie w pracy. Pojawiają się też ataki wykorzystujące fake newsy i deep fake’i do szerzenia dezinformacji, co związane jest z wydarzeniami geopolitycznymi takimi jak np. wojna.

Sprawdź inne nasze teksty dotyczące cyberbezpieczeństwa:

A czy są jakieś sprzęty, które mogą zapewnić pełne bezpieczeństwo? Robert Grabowski nie pozostawia złudzeń: takie urządzenia nie istnieją, bo "każdy system da się skutecznie zaatakować". Niezależnie od tego, czy zdecydujemy się na komputer z systemem Windows czy Maka, czy na smartfona z Androidem lub iPhone’a, i tak musimy być cały czas czujni.

Zeszły rok to rok podatności związanych z atakami na firmowe systemy i urządzenia. Nasza aktywność przeniosła się w dużym stopniu do wirtualnej przestrzeni i musimy zadbać o bezpieczeństwo infrastruktury, która do tego służy. Najmniej bezpieczne rozwiązania to te, które są pozostawione same sobie, których nie monitorujemy i nie aktualizujemy. Oczywiście jeśli producent nie wydaje poprawek bezpieczeństwa najlepiej z takiego systemu rezygnować. Z oczywistych przyczyn (głównie skala, popularność i mnogość wersji - w tym już nie wspierane) głównym celem złośliwego oprogramowania pozostaje system Windows, podobnie jak telefony oparte o system Android. Ale nawet najbezpieczniejszy serwer Linux’owy czy telefon Apple nie ochroni nas przed naszą niefrasobliwością bądź zaawansowanym atakiem - wyjaśnia szerzej ekspert z CERT Orange Polska

Wnioski płynące z lektury raportu napawają mimo wszystko optymizmem. Przeciwdziałanie atakom może i wygląda jak syzyfowa praca, ale chociażby fakt, iż liczba osób klikających w fałszywe linki na przestrzeni roku ustabilizowała się, to bardzo dobry znak. Cyberprzestępcy dwoją się i troją, by wykradać nasze dane, ale nasi obrońcy prowadzą z nimi równą walkę.

Przez lata doskonaliliśmy nasze kompetencje i narzędzia, dzięki czemu coraz skuteczniej blokujemy zagrożenia. Ale cieszy nas również fakt, że po latach wzrostów w końcu wyhamowała liczba osób, które kliknęły w niebezpieczne linki. To znaczy, że świadomość wśród internautów jest coraz większa, edukacja przynosi efekty – mówi Piotr Jaworski, członek zarządu ds. Sieci i Technologii Orange Polska

Trzeba jednak podkreślić na koniec to, o czym wspominałem na początku: to człowiek jest tu najsłabszym ogniwem i klienci czasem domagają się od operatora odblokowania domeny wyłudzającej dane, bo obawiają się, że przegapią szansę na "inwestycję życia". W tym kontekście potrzebna jest przede wszystkim edukacja.

Pełną wersję raportu CERT Orange Polska za 2023 r. w formie pliku PDF znajdziesz na stronie operatora: cert.orange.pl.

Najnowsze

Aktualizacja: 2026-02-18T19:00:34+01:00

Aktualizacja: 2026-02-18T18:03:29+01:00

Aktualizacja: 2026-02-18T17:29:44+01:00

Aktualizacja: 2026-02-18T17:01:34+01:00

Aktualizacja: 2026-02-18T17:00:00+01:00

Aktualizacja: 2026-02-18T16:32:03+01:00

Aktualizacja: 2026-02-18T16:00:00+01:00

Aktualizacja: 2026-02-18T15:58:03+01:00

Aktualizacja: 2026-02-18T15:25:39+01:00

Aktualizacja: 2026-02-18T15:07:49+01:00

Aktualizacja: 2026-02-18T14:56:25+01:00

Aktualizacja: 2026-02-18T14:43:09+01:00

Aktualizacja: 2026-02-18T13:39:48+01:00

Aktualizacja: 2026-02-18T13:16:23+01:00

Aktualizacja: 2026-02-18T12:35:44+01:00

Aktualizacja: 2026-02-18T12:07:25+01:00

Aktualizacja: 2026-02-18T11:15:47+01:00

Aktualizacja: 2026-02-18T10:11:29+01:00

Aktualizacja: 2026-02-18T09:56:58+01:00

Aktualizacja: 2026-02-18T09:05:26+01:00

Aktualizacja: 2026-02-18T08:51:26+01:00

Aktualizacja: 2026-02-18T06:45:00+01:00

Aktualizacja: 2026-02-18T06:34:00+01:00

Aktualizacja: 2026-02-18T06:23:00+01:00

Aktualizacja: 2026-02-18T06:12:00+01:00

Aktualizacja: 2026-02-18T06:01:00+01:00

Aktualizacja: 2026-02-17T20:31:15+01:00

Aktualizacja: 2026-02-17T20:08:19+01:00

Aktualizacja: 2026-02-17T19:57:46+01:00

Aktualizacja: 2026-02-17T19:00:10+01:00

Aktualizacja: 2026-02-17T18:51:14+01:00

Aktualizacja: 2026-02-17T18:07:23+01:00

Aktualizacja: 2026-02-17T17:55:44+01:00

Aktualizacja: 2026-02-17T17:35:00+01:00

Aktualizacja: 2026-02-17T17:12:37+01:00

Aktualizacja: 2026-02-17T16:12:53+01:00

Aktualizacja: 2026-02-17T15:54:09+01:00

Aktualizacja: 2026-02-17T15:42:19+01:00

Aktualizacja: 2026-02-17T15:20:16+01:00

Aktualizacja: 2026-02-17T14:55:23+01:00