Twój komputer można unieruchomić... dźwiękiem

Użycie dźwięku jako broni ma już dość długie i udokumentowane tradycje. Bronie soniczne były podobno używane już kilkadziesiąt lat temu. Dziś zdarza się ich użycie głównie przeciwko personelowi nieprzyjaciela - np. do odstraszania piratów morskich. Bywają też zastosowania cywilne - przykładowo przeciwko włamywaczom.

Tego typu urządzenia to najczęściej tzw. LRAD (Long Range Acoustic Device) - aparaty produkujące dźwięki nieprzyjemne dla człowieka lub powodujące różne dolegliwości. Użycie ich przeciwko demonstrantom powoduje efekt, który najlepiej opisał jeden z protestujących w Strefie Gazy, na którym użyto takiej broni:

Użycie broni sonicznej przeciwko urządzeniom lub konstrukcjom wroga pozostaje wciąż legendarne. Legendą jest też oczywiście znany z Biblii przykład zniszczenia murów miasta Jerycha za pomocą dźwięku trąb. Nie ulega jednak wątpliwości, że użycie dźwięków w celach zdobycia przewagi wciąż ma przed sobą ogromne możliwości rozwoju.

Ataki na sprzęt komputerowy za pomocą dźwięku.

Zupełnie odrębną dziedziną są ataki na sprzęt informatyczny za pomocą dźwięku. Najprostszą koncepcją związaną z bezpieczeństwem jest oczywiście podsłuchiwanie: w przeszłości już udało się np. określić co wpisuje operator komputera na podstawie dźwięku jego klawiatury. Istniały nawet udane próby ustalenia co jest wyświetlane na ekranie monitora CRT na podstawie wydawanych przez niego (z reguły niesłyszalnych dla ucha ludzkiego) dźwięków.

Były to wszystko pasywne metody uzyskania informacji na podstawie dźwięków wydawanych przez sprzęt komputerowy. Czy za pomocą dźwięków można wpływać na działanie tego sprzętu?

Niektórzy z Czytelników zapewne pamiętają wideo z 2008 roku pt. Shouting in the Datacenter, w którym Brendan Gregg, pracujący wtedy w Sun, po prostu krzycząc (!) na macierze dyskowe, powodował zwiększenie liczby błędów odczytu. Podobnie w bieżącym roku argentyński programistów opracował skrypt, który pozwalał wydać dźwięk zatrzymujący na chwilę pracę twardego dysku.

W opublikowanym tuż przed świętami raporcie grupa naukowców z Uniwersytetu w Princeton zademonstrowała kolejny rodzaj ataku sonicznego na sprzęt komputerowy.

Atakiem tym ponownie było zakłócenie działania dysków twardych.

Częstotliwość dźwięku dobrano do modelu dysku i uzyskano naprawdę interesujące wyniki.

Soniczny atak na komputery przeprowadzony przez badaczy z Princeton zakończył się brakiem możliwości kontynuowania konkretnej czynności bądź zupełnie zakończeniem pracy systemu. Różne systemy operacyjne zachowywały się przy tym w różny sposób, jednak z podobnym wynikiem jeśli chodzi o wynik ataku. Badanymi systemami operacyjnymi były:

- Windows 10

- Ubuntu 16.04 LTS

- Fedora 27

Przy krótkim ataku (dźwięk trwający poniżej 5 sekund) przerwana została bieżąca operacja dyskowa (kopiowanie pliku), jednak wszystkie badane systemy operacyjne przetrwały badanie bez potrzeby restartu maszyny.

Zupełnie inaczej wyglądało to przy dłuższym ataku - wynikiem tutaj był niebieski ekran błędu (Windows 10) lub brak responsywności systemu bez żadnego komunikatu o błędzie (Ubuntu i Fedora). W każdym z tych przypadków wymagany był restart. Różnił się za to czas, jaki system wytrzymywał bez błędu:

- Windows 10: 5 minut

- Ubuntu 16.04 LTS: 1,5 minuty

- Fedora 27: 2 minuty

Ataki na urządzenia monitorujące.

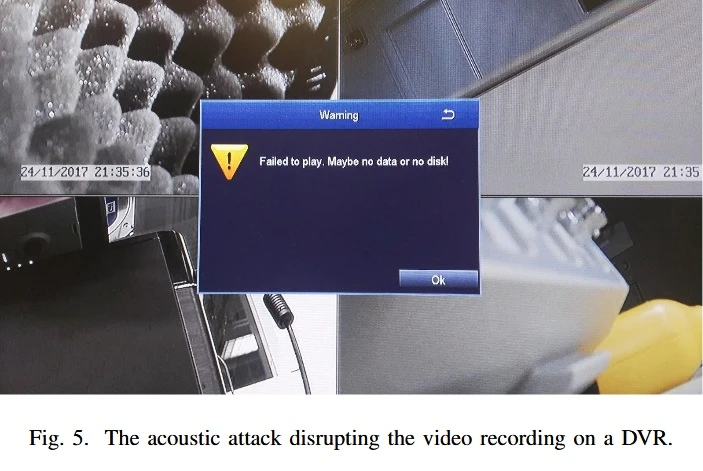

Drugim etapem badania był atak na urządzenia monitorujące. Urządzenia takie jak kamery IP nagrywające obraz w celu zapewnienia bezpieczeństwa są używane przez ochronę wielu firm i instytucji. Mają one również dyski, przechowujące zapis z kamery.

Po poddaniu tego typu systemu atakowi sonicznemu, po około 4 minutach urządzenia przestały nagrywać, bieżący zapis został utracony, a urządzenie wymagało ręcznego restartu!

Tego typu ataki dają ogromne możliwości sabotażu oraz dają do ręki narzędzia włamywaczom, którzy chcą niepostrzeżenie wejść na teren budynku, nie pozostawiając po sobie śladu na nagraniu z kamer ochrony. Spodziewam się, że w świetle tych odkryć, niedaleka przyszłość przyniesie nam możliwość dźwiękowego ekranowania tego typu urządzeń. Zapewne wyzwaniem będzie izolacja dźwiękowa, która nie będzie zmniejszać możliwości wentylowania urządzenia.

Tego typu konieczność sugerują również sami autorzy badania w konkluzji swojego raportu, który w całości można przeczytać tutaj.