W torrentach grasuje nowe zagrożenie. Pułapka jest genialna

Tym razem kreatywność cyberprzestępców zasługuje na swoiste uznanie. Uwaga na niebezpieczne napisy do filmów.

Piractwo cyfrowe od zawsze było grą z ryzykiem. Raz trafisz na film nagrany kalkulatorem, innym razem na plik, który bardziej przypomina prezentację PowerPoint niż hollywoodzką superprodukcję. Czasem ktoś podejrzy twoje IP, czasem torrent okaże się fejkiem. Ale to, co odkryli ostatnio analitycy Bitdefendera, to zupełnie nowy poziom kreatywności - i bezczelności - cyberprzestępców.

W świeżej kampanii atakujący wykorzystali rzekomy najnowszy film z Leonardo DiCaprio, by rozprzestrzeniać Agent Tesla - jednego z najpopularniejszych i najbardziej uporczywych trojanów zdalnego dostępu. Zamiast prostego droppera czy podejrzanego instalatora ofiary otrzymują wielowarstwową konstrukcję, która wygląda jak dzieło choreografa, a nie hakera. I to właśnie czyni tę kampanię tak niebezpieczną.

Czytaj też:

Niewinny torrent, który prowadzi prosto w pułapkę

Scenariusz zaczyna się jak tysiące innych. Użytkownik pobiera torrent z filmem Jedna bitwa po drugiej. Setki seedów, tysiące pobrań, wszystko wygląda wiarygodnie. Po rozpakowaniu paczki w folderze czeka plik CD.lnk, który ma uruchomić film.

Tyle że nie uruchamia.

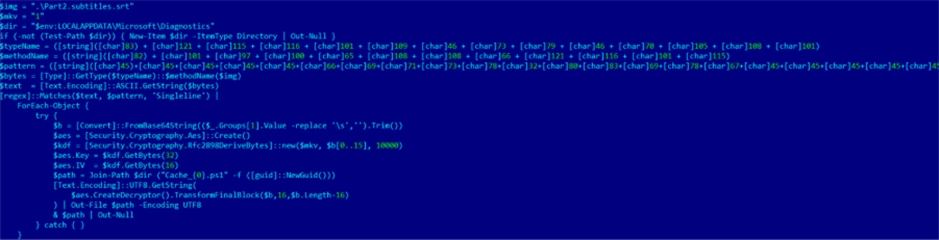

Kliknięcie skrótu wyzwala łańcuch poleceń ukryty pod warstwami zaszyfrowanych danych, skryptów PowerShell i fałszywych archiwów. Całość działa w oparciu o legalne narzędzia Windowsa: CMD, PowerShell, Harmonogram zadań.

- CD.lnk uruchamia polecenie odczytujące plik Part2.subtitles.srt.

- W liniach 100-103 napisu ukryto kod batcha.

- Batch uruchamia PowerShell w trybie ukrytym.

- PowerShell odczytuje kolejne 152 linie z tego samego pliku - tym razem z okolic linii 5005.

- Te linie zawierają zaszyfrowany kod AES, który odsłania kolejną warstwę.

- Kolejne skrypty rozpakowują fałszywe archiwa, dekodują dane i przygotowują środowisko.

- Ostatecznie uruchamiany jest kod, który ładuje Agenta Tesla bezpośrednio do RAM-u.

Żaden element ataku nie wymaga pobierania czegokolwiek z Internetu. Wszystko - absolutnie wszystko - znajduje się już w pobranym torrencie. To zamknięty ekosystem infekcji, który nie generuje podejrzanego ruchu sieciowego.

Pięć skryptów, jeden cel: przejąć komputer

Z odszyfrowanych danych wyłania się pięć skryptów PowerShell, z których każdy pełni konkretną rolę.

- Rozpakowanie fałszywego filmu: plik One Battle After Another.m2ts to nie wideo, lecz archiwum. Skrypt sprawdza, czy na komputerze jest WinRAR, 7-Zip lub Bandizip - i korzysta z tego, co znajdzie.

- Utrwalenie infekcji: tworzony jest wpis w Harmonogramie zadań: RealtekDiagnostics - Audio Helper. Brzmi niewinnie, wygląda wiarygodnie, a uruchamia się minutę po infekcji lub przy logowaniu.

- Dekodowanie ukrytych plików: Photo.jpg nie jest zdjęciem, lecz kontenerem danych. Skrypt odczytuje go bajt po bajcie, odejmuje od każdego bajtu wartość 3 i zapisuje wynik w folderze o nazwie Microsoft.WindowsSoundDiagnostics. Nazwa dobrana tak, by nikt nie zwrócił uwagi.

- Przygotowanie środowiska i rozpakowanie kolejnego archiwum: drugie archiwum ukryto w pliku Cover.jpg. Jest chronione hasłem. Hasłem 1. Cyberprzestępcy mają poczucie humoru.

Gdy wszystkie elementy są już na miejscu Harmonogram zadań uruchamia RealtekCodec.bat, który wywołuje RealtekDriverInstall.ps1. Ten łączy trzy fragmenty tekstowe (part1.txt, part2.txt, part3.txt), dekoduje je i wykonuje wynikowy kod bez zapisywania czegokolwiek na dysku. To właśnie tam ukryty jest Agent Tesla - trojan, który potrafi przejąć pełną kontrolę nad komputerem, kraść dane logowania i hasła, wyciągać informacje finansowe, instalować dodatkowe malware i wykorzystywać komputer do dalszych ataków.

Agent Tesla jest starym znajomym analityków bezpieczeństwa. Widziano go w phishingu, w kampaniach podszywających się pod rejestrację na szczepienia, w fałszywych fakturach. Ale tak zaawansowanego wdrożenia dawno nie obserwowano. Dopiero po pełnej instalacji Agent Tesla próbuje połączyć się z serwerem dowodzenia (C2). Bitdefender nie ujawnił szczegółów infrastruktury, ale potwierdził, że jest kompletna i gotowa do działania.

Pirackie torrenty coraz częściej są pułapką

To nie pierwszy taki przypadek. Wcześniej cyberprzestępcy wykorzystywali torrent z filmem Mission: Impossible - The Final Reckoning, by rozprzestrzeniać Lumma Stealer - malware kradnący hasła, ciasteczka, portfele kryptowalut i dane RDP. Trend jest jasny: pirackie filmy stały się jednym z najskuteczniejszych wektorów ataku. Ludzie chcą obejrzeć nowość za darmo. Nie spodziewają się, że kliknięcie skrótu zamiast filmu uruchomi cyberatak zaprojektowany z precyzją godną inżynierów NASA.

Piractwo zawsze było ryzykowne. Ale dziś ryzyko nie polega na tym, że film będzie nagrany kalkulatorem. Polega na tym, że w tle może czekać trojan, który przejmie twoje życie cyfrowe, zanim zdążysz nacisnąć play.