Bezpieczny smartfon: W kilku prostych krokach zadbaj o bezpieczeństwo smartfonu i tabletu

W poprzednim odcinku cyklu „ Bezpieczny Smartfon ” zaprezentowana została historia mobilnych wirusów. Teraz postanowiłem opisać kilka najprostszych sposobów umożliwiających zabezpieczenie swoich urządzeń mobilnych przed różnego rodzaju niebezpieczeństwami.

Według danych firmy Fortinet, która pomogła mi przygotować ten tekst, liczba wirusów stworzonych z myślą o mobilnych urządzeniach będzie cały czas rosnąć. Stanie się tak z bardzo prostego powodu – cyberprzestępcy atakują tam, gdzie mogą zranić największą liczbę osób. Z kolei ludzie coraz chętniej zamiast po klasyczne komputery sięgają po urządzenia mobilne, takie jak smartfony i tablety. Dodatkowo ze względu na ich bardzo niską cenę nie tylko zastępują komputery, a wręcz wypychają je z rynku.

Krótko mówiąc, są pierwszymi komputerami dla wielu osób z najbiedniejszych rejonów świata. Gdy dodamy do tego fakt, że lwią część rynku mobilnych systemów operacyjnych zajął dziurawy jak ser szwajcarski Android, całkiem logiczne wydaje się, że to właśnie z myślą o nim powstaje ponad 99% mobilnych wirusów. W przypadku iOS oraz Windows Phone, które są o wiele mniej popularne i cechują się bardziej zamkniętą architekturą i mniejszymi możliwościami konfiguracji problem niebezpiecznych aplikacji praktycznie nie istnieje. Jednak by poradzić sobie z problemem bezpieczeństwa naszych urządzeń mobilnych wystarczy odpowiedzieć na kilka poniższych pytań:

Skąd pochodzą Twoje aplikacje?

Zdecydowanie najważniejszym, absolutnie podstawowym krokiem podczas dbania o bezpieczeństwo swojego sprzętu z Androidem jest instalowanie aplikacji tylko ze sprawdzonych sklepów z aplikacjami, takich jak Google Play czy Amazon Appstore. Oczywiście i tam można niekiedy znaleźć szkodliwe oprogramowanie, ale dzieje się tak naprawdę sporadycznie. Dodatkowo warto nie zmieniać w ustawieniach systemu możliwości instalacji z innych źródeł, gdyż wiele wirusów może być aplikacjami pozornie bezpiecznymi i dopiero po jakimś czasie ściągnąć i zainstalować szkodliwy program.

Możliwość instalacji aplikacji z innych źródeł przydaje się przede wszystkim programistom sprawdzającym swoje pliki *.apk oraz… piratom, którzy instalują gry i aplikacje w sposób nie do końca uczciwy. Jednak warto zwrócić uwagę, że także będąc uczciwym użytkownikiem nieco stracimy nie zmieniając domyślnych ustawień bezpieczeństwa. Otóż nie będziemy mogli zainstalować alternatywnych, całkiem legalnych sklepów, takich jak wspomniany wcześniej Amazon Appstore, który każdego dnia daje swoim użytkownikom jedną płatną aplikację absolutnie za darmo.

Co mogą zrobić Twoje aplikacje?

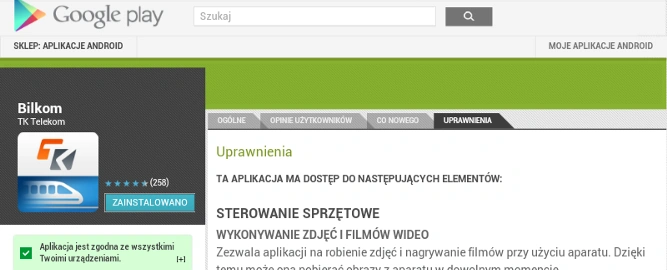

Oczywiście samo instalowanie aplikacji z Google Play nie sprawi, że nasz smartfon stanie się bezpieczny. Co prawda Google stara się to zmienić, jednak ze względu na mało rygorystyczne warunki przyjmowania aplikacji do sklepu nawet tam możemy znaleźć szkodliwe programy. Dlatego należy zawsze przeglądać uprawnienia, o które prosi aplikacja. Jeśli nie pasują one do jej charakteru, na przykład kalkulator wymaga danych o lokalizacji urządzenia, warto po prostu nie instalować felernego programu.

Oczywiście inaczej to wygląda w przypadku darmowych wersji programów dużych firm, które często w zamian za brak opłaty wyświetlają nam reklamy, dobierane na podstawie naszych preferencji, historii przeglądania czy właśnie lokalizacji. Tutaj należy kierować się zdrowym rozsądkiem i dokładnie czytać uprawnienia aplikacji zwłaszcza debiutujących na rynku firm.

Czy wiesz, w co klikasz?

Jednym z najpopularniejszych sposobów na namówienie użytkownika do pobrania aplikacji jest po prostu spreparowanie odpowiedniego linku, po kliknięciu na który zostanie zainstalowana szkodliwa aplikacja. Jest to jeden z najważniejszych powodów, dla których należy mieć wyłączone wspomniane już wcześniej instalowanie aplikacji z niezaufanych źródeł. Dodatkowo warto sprawdzać linki, w które się klika.

Może to być kłopotliwe ze względu na dosyć małe rozmiary ekranów urządzeń mobilnych, jednak ceną za niewygodę będzie znacznie większe bezpieczeństwo naszego urządzenia. Jednak zdecydowanie najlepszym sposobem na zabezpieczenie naszego telefonu jest powstrzymanie się od korzystania z odsyłaczy pochodzących z nieznanego lub niezaufanego źródła.

Czy korzystasz z publicznych sieci bezprzewodowych?

Jeśli tak, mam dla Ciebie złą wiadomość. Każda osoba obserwująca ruch w niezabezpieczonej sieci zobaczy wszystkie nieszyfrowane dane – w tym również nazwy użytkownika i hasła – przesyłane w postaci otwartego tekstu. Najlepszym sposobem na uniknięcie ataku tego rodzaju jest odwiedzanie w ważnych celach wyłącznie serwisów i usług szyfrujących ruch z wykorzystaniem protokołu HTTPS.

Protokół ten powoduje szyfrowanie wszystkich danych przesyłanych między smartfonem a miejscem docelowym, w związku z czym osoba podglądająca sieć nie zdoła ich odczytać. Pewnym plusem przyzwyczajenia się do HTTPS jest też fakt, że dzięki korzystaniu z tego prostego tricku możliwe będzie odwiedzanie w niektórych miejscach (na przykład w pracy) zabronionych przez pracodawcę stron internetowych. Oczywiście tylko i wyłącznie, jeśli firmowy informatyk nie zna się zbyt dobrze na swojej pracy, jednak (niestety) bardzo często tak jest.

Czy wylogowujesz się ze stron WWW?

Urządzenia mobilne stają się jednymi z najczęściej kupowanych sprzętów komputerowych na rynku i z tego powodu stały się obiektem ataków crackerów. Z kolei na tych urządzeniach jednym z najczęściej używanych programów jest przeglądarka internetowa. Dlatego jeśli chcemy absolutnie dbać o nasze bezpieczeństwo, warto wylogowywać się z serwisów WWW po korzystaniu z nich. Spowoduje to usunięcie wielu danych, w praktyce uniemożliwiając ich przejęcie przez cyberprzestępców.

Oczywiście jest to porada dla osób mających najwięcej do ukrycie i najbardziej bojących się włamania. W prawdziwym życiu logowanie się za każdym razem do ulubionych stron internetowych byłoby sporym problemem, chyba że zautomatyzujemy ten proces, na przykład używając do wpisania hasła odcisku palca lub rozpoznawania twarzy. Jedną z takich technik, niestety nie przeznaczoną dla urządzeń mobilnych, jest opisywane przeze mnie AMD Face Login.

Zainstalowałeś już antywirusa?

Choć jeszcze kilka lat temu antywirus na telefony komórkowe wydawał się tylko kiepskim żartem, to w dzisiejszych czasach jest to oprogramowanie naprawdę użyteczne i mogą skutecznie chronić nasz smartfon, jeśli sami nie zauważymy niebezpieczeństwa lub będziemy zachowywać się w sieci nieodpowiedzialnie. Jednak należy być szczególnie nieufnym podczas instalacji samego antywirusa.

W sieci znajduje się wiele programów, które tylko udają antywirusy i namawiają nas do zapłaty za ochronę, której nie ma lub w ogóle same okazują się wirusami i wykradają nam dane lub blokują urządzenie mobilne oraz żądają opłaty za odblokowanie jego pełnych możliwości. Wybierając antywirusa najlepiej kierować się raportami laboratorium AVTest, które jako jedno z nielicznych na świecie testuje wszelkiego rodzaju antywirusy w sposób kompleksowy oraz rzetelny.

Ładujesz telefon z komputera?

Jedną z największych zalet smartfonów jest to, że niemal wszystkie modele na rynku mają to samo gniazdo ładownia. Każda ładowarka pasuje do każdego urządzenia, a jako że jest to wtyk microUSB, komórkę można naładować nie tylko z gniazdka, ale też z komputera. Okazuje się jednak, że zdecydowanie warto unikać ostatniego wymienionego sposobu ładowania. Co prawda ataki USB występują raczej rzadko, jednak jest ich świadoma bardzo mała część użytkowników, przez co są świetnym narzędziem dla cyberprzestępców.

By mieć pewność, że nikt nie wykorzysta naszego smartfona do niecnych celów warto korzystać z dwóch rozwiązań działających w ten sam sposób. Pierwsze to używanie kabla tylko do ładowania, który nie daje możliwości przesyłania danych. Kable takie można bez problemu kupić w sklepach, są też często dołączane do słuchawek bezprzewodowych i innych urządzeń ładowanych za pomocą USB, które nie mają możliwości gromadzenia danych. Druga możliwość to stosowanie „prezerwatywy USB”, czyli płytki scalonej, która odcina dostęp do tych pinów USB, które służą do przesyłania danych. Po jej zastosowaniu działają tylko styki zasilające. Są to rozwiązania sprzętowe, których nie da się w żaden sposób obejść

Aktualizujesz swój system? A czy w ogóle możesz?

Każde urządzenie znacznie zyskuje na bezpieczeństwie, jeśli ma aktualne oprogramowanie. W przypadku urządzeń z systemami iOS i Windows Phone nie jest to problem, gdyż Apple i Microsoft zapewniają swoim sprzętom trzy lata wsparcia. W przypadku smartfonów z systemem Android nie wygląda to tak różowo. Wynika to z faktu, że tak naprawdę tylko smartfony z czystym Androidem, z linii Nexus mają zapewniony 3-letni okres wsparcia. Trochę krócej są wspierane flagowe modele największych producentów sprzętu.

Z kolei tanie modele dużych firm i wszystkie polsko-chińskie wynalazki najczęściej nie otrzymują żadnej aktualizacji. Gdyby było tego mało, najczęściej w chwili swojego debiutu mają przestarzałe oprogramowanie. By to udowodnić, wystarczy poszukać taniego urządzenia z najnowszym Androidem 4.4 KitKat. Jedynym stosunkowo niedrogim sprzętem wyposażonym w najnowszą wersję systemu Google jest Motorola G, która powstała gdy jeszcze Motorola należała do Google i była swego rodzaju tanim Nexusem. Jeśli chcecie restrykcyjnie trzymać się tego punktu, co osobiście zalecam, konieczne jest kupienie nowego telefonu z serii Nexus lub… czegoś z iOS lub Windows Phone. Przykre, ale prawdziwe.

Czy Twoja żona jest cyberprzestępcą?

Możesz się o tym przekonać, jeśli zostawisz włączony, niezablokowany telefon na stole. Osoba z dostępem do telefonu może w końcu zrobić na nim absolutnie wszystko, dlatego warto stosować blokadę ekranu w formie kodu PIN, wężyka lub rozpoznawania twarzy. I nie chodzi tu o brak zaufania do członków najbliższej rodziny, a o sytuację, gdy ktoś niepowołany dobierze się do Twojego smartfona i przejrzy rozmowy oraz korespondencję.

Szef, żona, była dziewczyna – osób potencjalnie zainteresowanych Twoim życiem jest sporo. Oczywiście większość z nich ze względu kierowanie się własnymi zasadami nie nie dobierze się do prywatnych danych innych osób. Mimo to lepiej jest nie dawać nikomu szansy samodzielnej oceny tego, czy przeglądanie cudzego smartfona jest moralnie uzasadnione, czy nie. Tak po prostu.

Najważniejszy jest zdrowy rozsądek

Co prawda lista ta jest prawie kompletna i pokazuje niemal wszystkie sposoby ochrony smartfona i tabletu, jednak warto pamiętać, że najlepszą ochroną przed mobilnymi zagrożeniami jest umiejętność trzeźwego myślenia i samodzielnego oceniania szkodliwości danych działań i zagrożeń. W ten sposób unikniemy nie tylko najbardziej banalnych i powszechnych niebezpieczeństw, ale również ataków 0-day, które wykorzystują dopiero co wykryte luki w zabezpieczeniach.

Jest to o tyle ważne, że smartfony i tablety to nasze najbardziej intymne urządzenia, w których znajduje się niemal cała nasza korespondencja, pieniądze, a także prywatne zdjęcia oraz ulubione książki, filmy i muzyka. Głupio byłoby to stracić, zwłaszcza przez własną nieuwagę.

Zdjęcia Virus alert in digital interface, Man's Hand Touching Smartphone With Virus Alert on Display, Charging of mobile phone on white background, Internet theft - a gloved hand reaching through a laptop screen to steal a wallet from a man, Happy people showing their modern mobile phones against blue sky pochodzą z serwisu Shutterstock.