Kompromitacja Microsoftu. Twoje dane nie są bezpieczne

Microsoft oddał FBI klucze do BitLockera. Myślisz że to ciebie nie dotyczy? Przeciwnie. To historia, którą powinien znać każdy użytkownik Windowsa.

W branży bezpieczeństwa rzadko zdarzają się momenty, które wywołują autentyczne poruszenie. Ten jest jednym z nich. Microsoft przekazał FBI klucze odzyskiwania BitLockera, umożliwiając dostęp do trzech zaszyfrowanych laptopów. To pierwszy publicznie potwierdzony przypadek, w którym gigant z Redmond udostępnił organom ścigania klucze szyfrowania użytkowników.

Dla wielu osób korzystających z Windowsa - zwłaszcza tych, które traktują szyfrowanie jako ostatnią linię obrony - to powinien być moment otrzeźwienia. Zwłaszcza że ta historia jest znacznie bardziej złożona niż sugerują medialne nagłówki.

Czytaj też:

Guam, pandemia i trzy zaszyfrowane laptopy

Początek sprawy sięga 2024 r. FBI prowadziło śledztwo dotyczące nadużyć w ramach Pandemic Unemployment Assistance (PUA) - programu wsparcia dla bezrobotnych na terytorium Guam. Podejrzewano, że osoby odpowiedzialne za zarządzanie funduszem brały udział w procederze wyłudzania publicznych pieniędzy.

Śledczy zabezpieczyli trzy laptopy, które mogły zawierać kluczowe dowody. Problem? Wszystkie były zaszyfrowane BitLockerem - systemem szyfrowania dysków w Windowsie, który w teorii ma uniemożliwić dostęp do danych każdemu, kto nie posiada klucza.

I tu zaczyna się właściwa historia.

BitLocker i chmura: wygoda, która ma swoją cenę

Jeśli korzystasz z Windowsa 10 lub 11 i logujesz się Kontem Microsoft to istnieje duża szansa, że twój klucz odzyskiwania BitLockera został automatycznie przesłany do chmury Microsoftu. To domyślne zachowanie systemu - zaprojektowane z myślą o wygodzie użytkownika.

Z punktu widzenia przeciętnego konsumenta to ma sens. Zgubisz hasło? Zablokujesz się po kilku nieudanych próbach logowania? Klucz odzyskiwania czeka na ciebie w panelu Konta Microsoft. Zero stresu.

Ale ta sama wygoda oznacza, że klucz znajduje się na serwerach firmy - i może zostać udostępniony organom ścigania, jeśli te przedstawią odpowiedni nakaz.

W lutym ubiegłego roku Microsoft otrzymał taki nakaz i przekazał FBI klucze do trzech laptopów z Guam. Dane z jednego z nich - należącego do Charissy Tenorio, która ostatecznie przyznała się do winy - zostały wykorzystane w postępowaniu.

20 wniosków rocznie. I to tylko w Stanach Zjednoczonych

Po publikacji Forbesa Microsoft potwierdził, że podobne wnioski otrzymuje regularnie. Według rzecznika firmy, Charlesa Chamberlayne’a, FBI prosi o klucze BitLockera średnio około 20 razy rocznie.

W większości przypadków Microsoft nie może pomóc - bo użytkownicy nie mają kluczy w chmurze. Ale gdy klucze tam są? Firma je udostępnia. Czyli Microsoft oficjalnie potwierdził, że przechowuje klucze w formie umożliwiającej ich wydanie. I że robi to na podstawie nakazów sądowych.

Z punktu widzenia prawa - wszystko jest w porządku. Z punktu widzenia architektury bezpieczeństwa - zaczynają się schody.

Architektura zaufania pękła

BitLocker ma chronić dane przed nieautoryzowanym dostępem. Ale jeśli klucz znajduje się na serwerach Microsoftu, a Microsoft może go wydać, to szyfrowanie z definicji nie może być w pełni skuteczne. Co gorsza, klucze przechowywane w chmurze Microsoftu nie są szyfrowane w modelu zero-knowledge. Firma ma do nich pełny dostęp. To fundamentalnie różni BitLockera od wielu współczesnych rozwiązań szyfrowania.

Jak robią to inni?

Apple od lat odmawia FBI dostępu do zaszyfrowanych danych. W sprawie zamachowców z San Bernardino w 2016 r. firma odmówiła stworzenia backdoora, a FBI musiało zapłacić zewnętrznej firmie za odblokowanie urządzenia.

Meta i WhatsApp przechowują klucze szyfrowania w chmurze, ale w architekturze zero-knowledge - nawet Meta nie może ich odczytać.

Google również nie ma dostępu do kluczy szyfrujących dane użytkowników.

Microsoft? Microsoft ma.

Centralizacja kluczy: marzenie hakera

Drugi problem jest jeszcze bardziej niepokojący.

Jeśli klucze BitLockera milionów użytkowników znajdują się w jednym miejscu - w chmurze Microsoftu - to jest to cel o ogromnej wartości.

Wystarczy jeden złośliwy pracownik. Jedno włamanie. Jedna luka typu supply chain.

Oczywiście aby odszyfrować dane napastnik potrzebowałby również fizycznego dostępu do urządzenia. Ale połączenie skradzionego klucza i skradzionego laptopa to scenariusz, który w świecie cyberprzestępczości nie jest wcale abstrakcyjny.

Łańcuch bezpieczeństwa jest tak mocny, jak jego najsłabsze ogniwo. Centralizacja kluczy jest bardzo słabym ogniwem.

Co możesz zrobić? Konkretne kroki

Jeśli korzystasz z Windowsa i zależy ci na prywatności to masz kilka opcji:

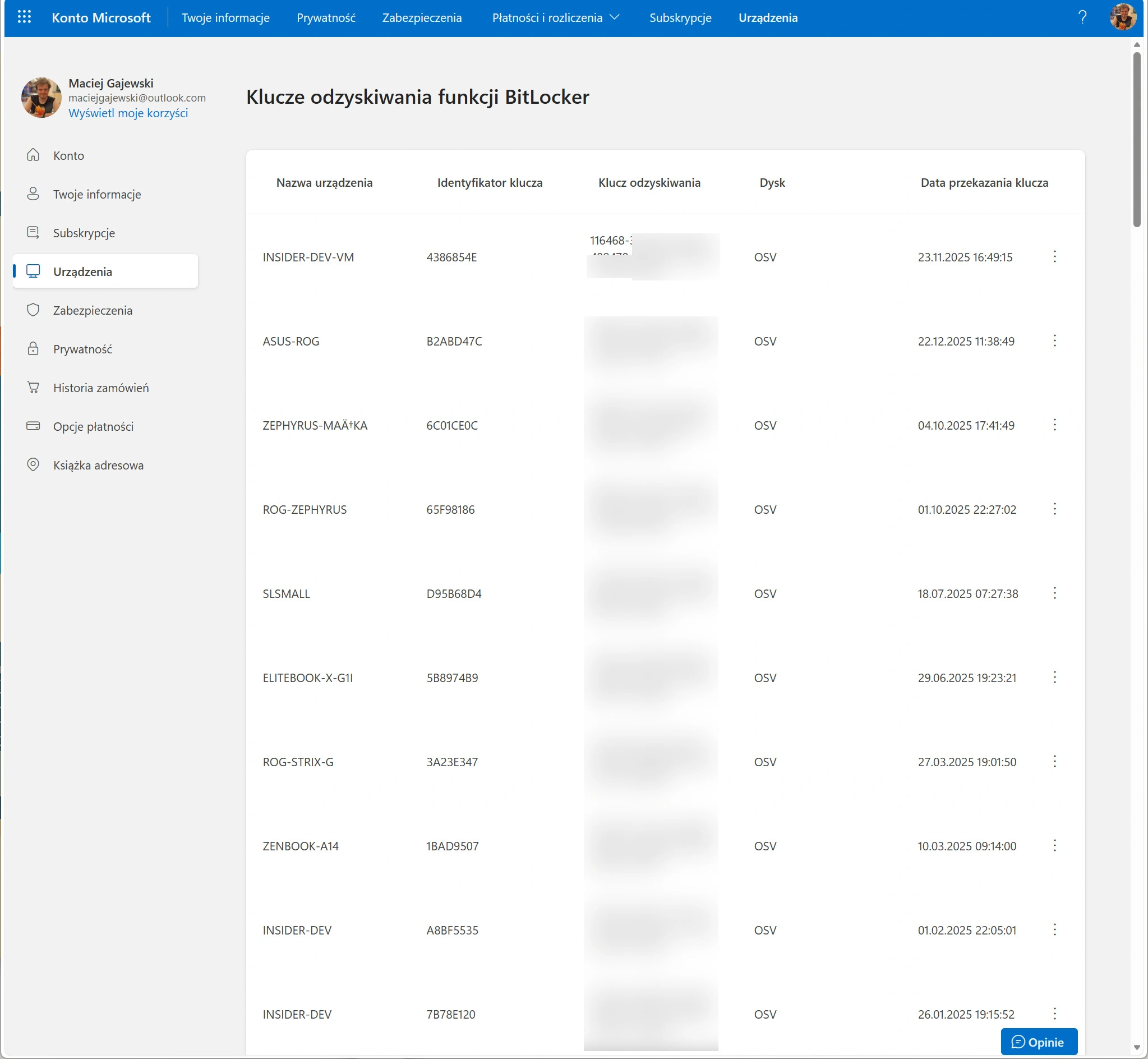

- Sprawdź, czy twój klucz jest w chmurze. Wejdź na: https://account.microsoft.com/devices/recoverykey. Jeśli widzisz tam klucz - możesz go usunąć. Choć tu dla porządku przypominamy, że wedle argumentacji Microsoftu w razie awarii komputera użytkownik ma kopię zapasową klucza w teoretycznie bardzo bezpiecznej chmurze, do której zawsze ma dostęp. Faktycznie, jest to bardzo wygodne, może w niektórych przypadkach uchronić przed permanentną utratą dostępu do danych.

- Przechowuj klucz lokalnie. Podczas konfiguracji BitLockera wybierz zapis na USB lub w lokalnym pliku.

- Rozważ alternatywy. Dla przykładu VeraCrypt to najpopularniejsza open‑source’owa alternatywa. Klucze są wyłącznie twoje. Zero kompromisów. Sprawdź też inne alternatywy, sprawdź reputację ich dostawców.

Microsoft ma rację, że klucz w chmurze to wygoda. Ale wygoda zawsze ma cenę. W tym przypadku ceną jest kontrola nad własnymi danymi. Prawdziwe szyfrowanie to takie, którego klucz znasz tylko ty. Jeśli zna go ktoś jeszcze - to już nie jest szyfrowanie, tylko iluzja szyfrowania.