Cyberhigiena, czyli dobre nawyki, które ochronią nas przed hakerami i utratą cyfrowej tożsamości

Każdy z nas wnosi swój wkład w ochronę dostępu – tak do profilu na Facebooku, jak i do firmowej infrastruktury. Każdy system jest tak bezpieczny, jak jego najsłabsze ogniwo.

Przed laty, na początku rozwoju Internetu, jednym z pojęć, które robiło zawrotną karierę na BBS-ach (ówczesnych grupach dyskusyjnych) była netykieta, czyli online’owy savoir-vivre. To ona mówiła, jak należy się komunikować i jakich zasad przestrzegać. Dziś mało kto pamięta już o purytańskich zasadach z czasów Internetu wdzwanianego. Jego uczestnicy musieli zmagać się z zupełnie innymi wyzwaniami – zwłaszcza pod kątem zabezpieczeń. Hasła przechowywane w otwartym tekście czy strony pozbawione szyfrowania nie należały do rzadkości. Internet nie odpowiadał zresztą wówczas za tak dużą część naszej naszego życia. Świat zmienił się na wielu poziomach i ewoluuje coraz szybciej, dlatego kluczowe jest wyrobienie w sobie dobrych nawyków.

Cyberhigiena pomoże w zabezpieczeniu poczty i konta, ale również cyfrowej tożsamości

Określa ona podstawowe zasady, działania i reguły, których powinniśmy przestrzegać każdego dnia. Zwłaszcza, że żyjemy w świecie hybrydowym, gdzie online i offline, praca i zabawa mieszają się w trybie ciągłym.

Proste zasady mogą mieć ogromny wpływ na bezpieczeństwo. Dane Microsoft pokazują, że wykorzystanie uwierzytelniania wieloskładnikowego zmniejsza podatność na ataki z wykorzystaniem tożsamości (chodzi o podszywanie się) o 99 proc.! To rozwiązanie, które staje się dziś standardem, wykorzystywanym nie tylko w pracy, ale również w finansach czy na platformach społecznościowych. Zwłaszcza, że telefon z „drugim składnikiem” – SMS-em lub kodem z aplikacji Microsoft Authenticator mamy pod ręką cały czas.

Możemy wręcz zapomnieć o hasłach. Pomagają nam w tym programy generujące skomplikowane ciągi znaków, przechowywane w zaszyfrowanej formule. Dzięki temu musimy znać tylko jedno hasło, np. to do samego komputera.

Dobrze jest logować się do wszystkich urządzeń za pomocą biometrii. Kod PIN również jest zabezpieczeniem, ale odcisku palca nie podejrzymy przez ramię. Z kolei wykorzystanie twarzy do logowania się jest o wiele wygodniejsze.

Każdy system jest tak trwały, jak jego najsłabsze ogniwo

Wiele zależy od naszego zachowania w konkretnych sytuacjach. Zagrożenia czyhają bowiem w prawie każdym zaułku Internetu – począwszy od wielokrotnie wałkowanych załączników do maili. Jeśli otrzymujemy maila od nieznanej osoby, która prosi o sprawdzenie załączonego pliku, bezpieczniej umieścić go w koszu.

Nie należy też tracić czujności w przypadku wiadomości zawierających linki do stron internetowych – szczególnie takich, które wymagają podania danych osobowych. Jeśli już musimy się nimi podzielić, to tylko w czasie rzeczywistym – osobiście lub w trakcie zweryfikowanego połączenia telefonicznego, np. z bankowym konsultantem.

Chronić nasze bezpieczeństwo można stosując się do porad twórców oprogramowania. Kiedy dostajemy powiadomienie o aktualizacji, lepiej od razu z niej skorzystać: niezależnie czy dotyczy to systemu operacyjnego, przeglądarki czy komunikatora. W ten sposób pozbędziemy się starych, podatnych na ataki bibliotek i umożliwimy szybkie działanie. Część aktywności możemy zaś wykonywać w trybie incognito, dzięki czemu nie zdradzimy swojej tożsamości. Podobnie z wyskakującymi okienkami – lepiej zablokować je dla świętego spokoju.

Dobrą praktyką jest pobieranie aplikacji z oficjalnych sklepów dla danego urządzenia. W ten sposób nie tylko upewnimy się, że program pochodzi z legalnego źródła, ale otrzymamy dodatkową linię obrony. Sklepy są bowiem proaktywnie monitorowane pod kątem aplikacji zawierających szkodliwe oprogramowanie.

Cyberhigiena nie dotyczy jednak tylko zwykłych użytkowników, ale również firm

Przed laty mogliśmy sobie wyobrażać korporacyjną architekturą bezpieczeństwa w postaci zamku otoczonego fosą. Fosa odgradzała cenne zasoby firmy: serwery i bazy danych od reszty Internetu. Można je było zamknąć w zamku i wydawać dostęp jedynie urządzeniom logującym się z sieci firmowej. Taka architektura nie przystaje jednak do współczesnych realiów, które zmieniły się m.in. pod wpływem popularyzacji pracy z domu.

Centra danych nie obsługują już dziś jedynie zamkniętych sieci. Firmy przechowują dane w chmurze i korzystają z platform w wersji SaaS, dostępnych w publicznym Internecie. Użytkownicy oczekują zaś dostępu z dowolnego miejsca w dowolnym czasie.

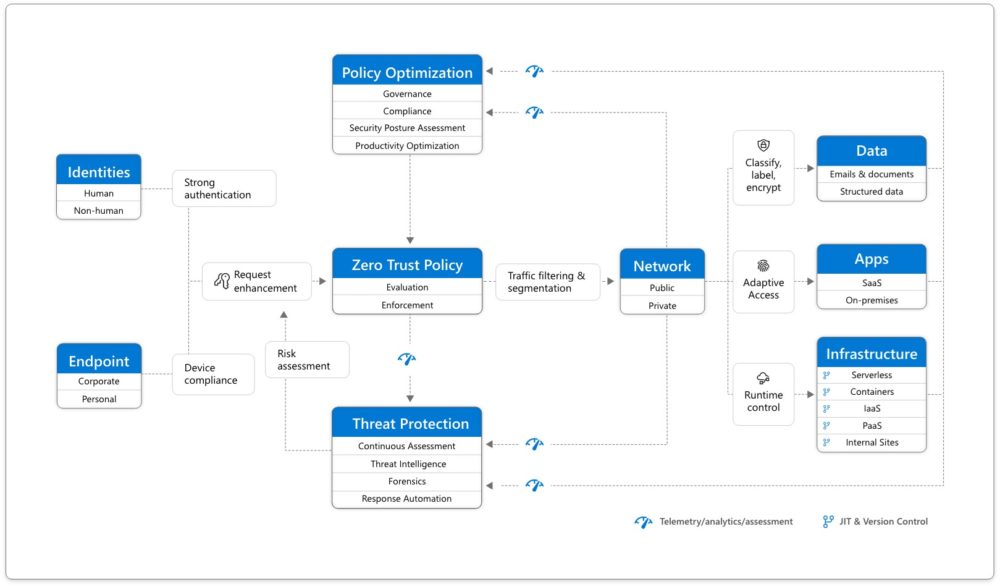

Właśnie dlatego powstał model Zero Trust, który Microsoft przedstawia na grafice:

Opiera się on na kilku założeniach. Pierwszym, jak sama nazwa sugeruje, jest ograniczone zaufanie do każdej osoby i urządzenia, które próbuje uzyskać dostęp. System bierze więc pod uwagę dostępne informacje (tożsamość, położenie, stan urządzenia i anomalie), aby zadecydować np. o pomyślnym zalogowaniu.

Sam dostęp opiera się zaś na dwóch pryncypiach, które można wytłumaczyć na przykładzie dostępu do bazy danych. Konto użytkownika może być tworzone automatycznie, dopiero kiedy chce się zalogować (just-in-time). Wówczas nie uzyskuje on dostępu do wszystkich informacji, ale np. do określonych tabel, na których wykonać może jedynie ograniczoną liczbę akcji. Może na przykład odczytać z nich informacje, ale nie wykona już aktualizacji (just-enough-access).

Administratorzy muszą być przy tym nieustannie przygotowani na możliwość ataku. Dlatego powinni zadbać o szyfrowanie end-to-end, ciągły monitoring, a także wykorzystać sztuczną inteligencję do wykrywania i walki z zagrożeniami. Zwłaszcza te ostatnie przemawiają za włączeniem Zero Trust do cyfrowej transformacji każdej organizacji. Jej założenia powinny być dostosowywane i ulepszane w sposób ciągły, ponieważ hakerzy i spamerzy nie ustają w wynajdywaniu coraz to nowszych mechanizmów ataku.