Firma antywirusowa wykrywa botnety w asyście... naukowców pracujących nad badaniami jądrowymi

Cyberprzestępcy dzień w dzień atakują najróżniejsze centra danych. Informacje o użytkownikach, w tym ich loginy i hasła do usług internetowych i serwisów, co chwilę przedostają się w ich ręce. Na szczęście firmy strzegące bezpieczeństwa internautów nie pozostają dłużne i odnoszą swoje własne sukcesy. Ostatnim takim zwycięstwem pochwalić mogą się twórcy oprogramowania antywirusowego ESET, którym pomagali naukowcy z CERT-u i CERN-u.

Głównym celem działania cyberprzestępców jest zazwyczaj ociągnięcie korzyści finansowych, a sposobów mają dziesiątki. Celem ataku mogą być pojedynczy użytkownicy lub wybrani usługodawcy przechowujący nie dość starannie dane, ale równie dobrze pod cyfrowym ostrzałem mogą znaleźć się najróżniejsze serwery, które pełnią potem rolę marionetki.

Skala działań

Przejęcie kontroli nad serwerem bez wiedzy administratora może pozwolić nie tylko na wyciągnięcie danych na nim zapisanych, ale też - przy odpowiedniej skali działań - na przeprowadzanie ataków na różne infrastruktury sieciowe. Zainfekowane maszyny stają się wtedy częścią np. sieci generującej irytujący i infekujące kolejne maszyny spam pocztowy.

Taką sytuację można porównać do zorganizowanej akcji w realnym świecie, gdzie kryminaliści kradną samochód nie po to, żeby pojechać z nim zaraz za wschodnią granicę, a po to, żeby przetransportować nim zespół napadający na bank. Kradzież auta nie jest celem samym w sobie, a jedynie środkiem do osiągnięcia znacznie bardziej niebezpiecznego dla internautów celu.

Ciemna storna Internetu

W internecie działa i przynosi zyski twórcom dziś mnóstwo takich cyberprzestęczych sieci. O największych z nich pewnie nie wiemy - a jeżeli cyberprzestępcy są cwani, nie dowiemy się nigdy - ale informacje o niektórych przedostają się na światło dzienne. Kilka dni temu spore case study na ten temat opublikowała firma ESET, zajmująca się opracowaniem softu antywirusowego.

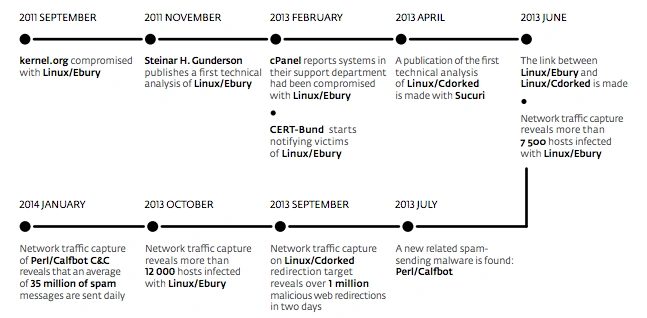

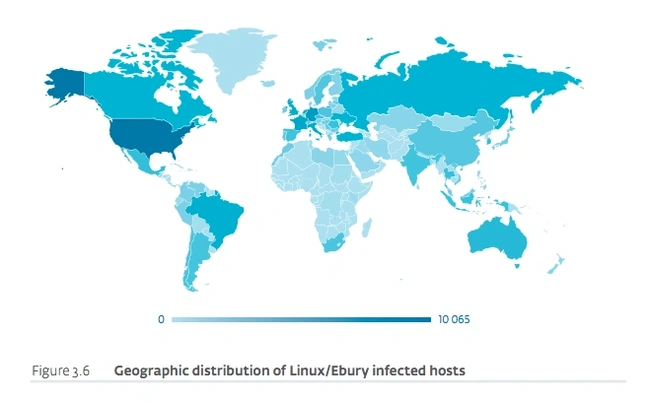

Badaczom z ESET-a udało się udaremnić olbrzymią operację cyberprzestępczą, która z powodzeniem działa już od 2011 roku. W jej ramach na przestrzeni dwóch lat zainfekowano kilkadziesiąt tysięcy maszyn, a dziesięć tysięcy nadal znajduje się pod kontrolą atakujących. Szukając nazwy dla tego zagrożenia, wykorzystującego bardzo wiele różnych metod ataków, badacze wybrali Windigo (to człekokształtne i ogromne monstrum wywodzące się z indiańskich legend).

Dziesiątki tysięcy serwerów

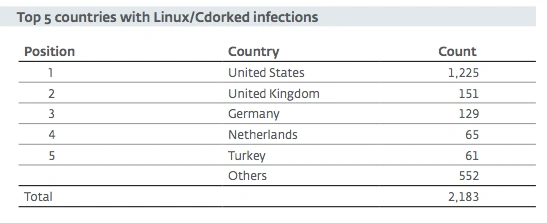

Osoba, lub grupa osób odpowiedzialna za skoordynowane ataki w ramach Windigo na przestrzeni lat przejęła kontrolę nad 25 tysiącami serwerów. Ze względu na stosowanie najróżniejszych metod ofiarami padały uniksowe maszyny działające pod kontrolą różnych odmian Linuksa (nawet w wersji na architekturze ARM), Windowsa (poprzez Cygwin), FreeBSD, OpenBSD i nawet - wbrew obiegowej opinii o odporności tych komputerów na ataki - urządzeń Apple z systemem OS X.

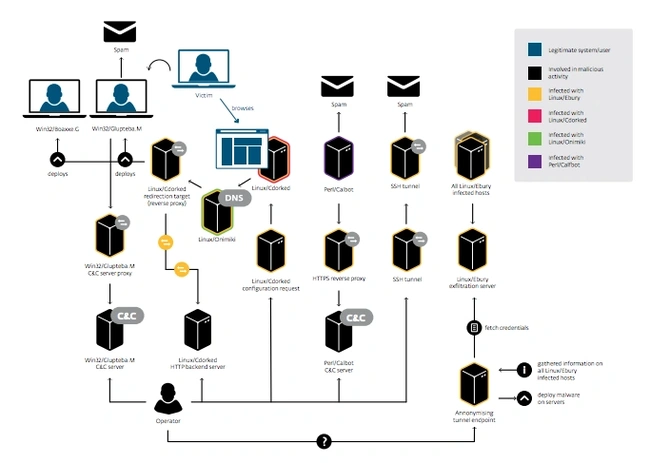

Jednym z celów sieci Windigo, chociaż nie jedynym, było masowe rozsyłanie spamu - i nie chodziło tutaj wyłącznie o reklamy zachęcające do kupienia Viagry po zawyżonej cenie, ale o korespondencję infekującą kolejne maszyny. Skala działań jest dość duża, ponieważ serwery pracujące dla cyberprzestępców generowały 35 milionów takich wiadomości dziennie. Oprócz tego serwery były wykorzystywane do przechwytywania certyfikatów SSH.

Jak na tym zarobić?

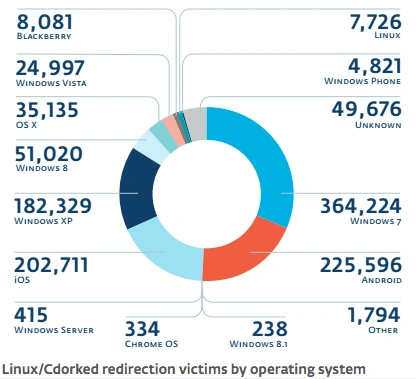

Innym, już przynoszącym zyski sposobem wykorzystania takiej sieci, było przekierowywanie użytkowników na podstawione przez cyberprzestępców strony internetowe zawierające reklamy. Co ciekawe, ofiarami paść mogli w tym momencie - ponieważ atak dokonywał się po stronie serwera - użytkownicy dowolnego typu urządzeń, w tym uważanych za bardzo bezpieczne urządzeń z iOS.

Przy tak ogromnej skali działań twórcy Windigo nie musieli nawet łamać zabezpieczeń zamkniętych systemów mobilnych, aby zarabiać na użytkownikach urządzeń. Odpowiednia liczba wyświetleń reklam - a z infrastrukturą Windigo potrafiło połączyć się dziennie nawet milion adresów IP - na podstawionej stronie stanowiła dla nich z pewnością przyjemne, pasywne źródło dochodu.

Jedno zagrożenie mniej

Oczywiście twórcy takiej sieci nie mogli odmówić sobie też wrzucania na strony, do których prowadziło przekierowanie, wszelkiej maści exploitów. W jednym na sto przypadków udało się zainfekować urządzenie komputerowe odwiedzającego taką podstawioną stronę. Wśród zainfekowanych serwerów znalazły się nawet maszyny należące do Linux Fundation i cPanel, ale lista liczy dziesiątki tysięcy różnych urządzeń od najrozmaitszych właścicieli.

Napisany przez cyberprzestępców software został określony przez badaczy jako bardzo zaawansowany. Łączył on w sobie kilka różnych technik ataku, przejęte serwery służyły do różnych zadań - w zależności od stopnia, w którym udało się uzyskać kontrolę nad maszyną - a złośliwe oprogramowanie mogło przystosować się do wielu różnych środowisk, w zależności od tego, jaki serwer stał się kolejną ofiarą.

Całą sieć na szczęście udało się zdemaskować. ESET nie osiągnął sukcesu samodzielnie, a w badaniach nad Windigo brali udział też naukowcy z organizacji CERT (Computer Emergency Response Team) oraz CERN (Europejska Organizacja Badań Jądrowych). Część firm i właścicieli zainfekowanych serwerów otrzymała już ostrzeżenie dotyczące tego, że padli ofiarą ataku, a ESET opublikowała do tego w sieci dokument PDF opisujący sposoby zabezpieczenia się przed podobnymi zagrożeniami na przyszłość.

Warto zapoznać się z całością podlinkowanego wyżej PDF-a, bo rzuca on sporo światła na to, jak bardzo pomysłowi potrafią być cyberprzestępcy w dzisiejszych czasach.

Zdjęcia Virus alert in digital interface i Security concept: Lock on digital screen, contrast, 3d render pochodzą z serwisu Shutterstock.